シングルサインオン

最終更新日: 28 年 2024 月 XNUMX 日LogicMonitorのシングルサインオン(SSO)ソリューションを使用すると、管理者はLogicMonitorユーザーをIDプロバイダー(IdP)から直接認証および管理できます。 これにより、ログインプロセスとパスワード管理が簡素化されると同時に、IdPのすべてのセキュリティ機能と効率を活用できるようになります。

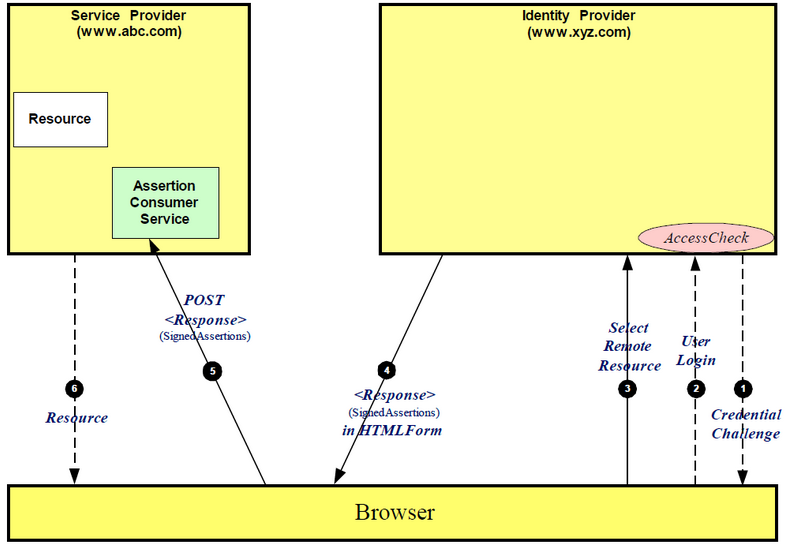

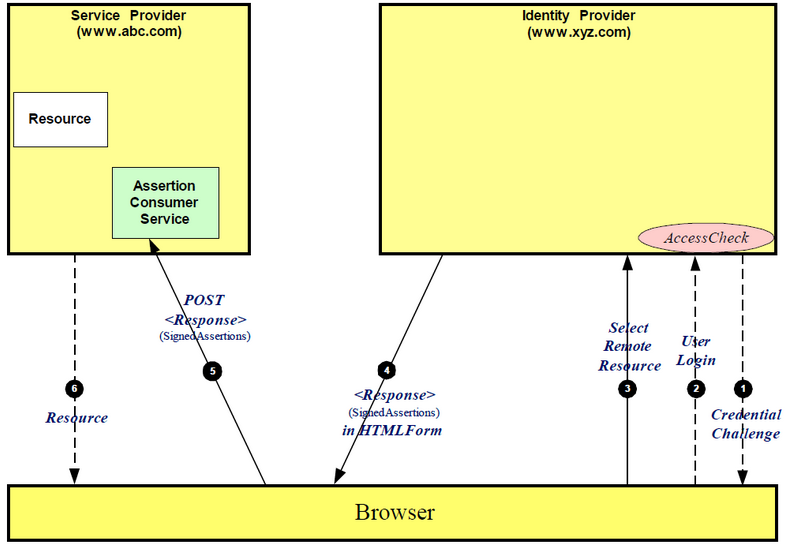

LogicMonitor の SSO は、SAML 2.0 互換の IdP と連携できます。 つまり、これにより、LogicMonitor と IdP がハンドシェイクを介して相互に検証し、SAML アサーションを介してユーザー認証情報を共有できるようになります。 交換は次のようになります (サービス プロバイダーとして LogicMonitor を使用)。

交換はLogicMonitorから開始することもできます。 ユーザーエクスペリエンスの観点から、IdPを開始すると、ユーザーはIdPにログインし、そこから直接LogicMonitorを起動します。 サービスプロバイダーフローでは、ユーザーはcompany.logicmonitor.comに直接アクセスでき、IdPでログインしていることを確認するか、リダイレクトしてログインします。

SSOの有効化

LogicMonitorアカウントでSSOを有効にしても、既存のユーザーには影響しませんが、統合をテストすることはできます。

- 現在地に最も近い シングルサインオンを有効にする からの設定 設定 > ユーザーアクセス > シングルサインオン.

- サービスプロバイダーのメタデータをダウンロードします。 これをIdPにアップロードする必要があります。

- IdPを構成します。 必要なすべての情報は、サービスプロバイダーのメタデータに含まれている必要があります。 詳細については、「IdP設定」を参照してください。

- IdPメタデータをダウンロードします。 これをLogicMonitorポータルにアップロードする必要があります。

IdPメタデータがLogicMonitorアカウントにアップロードされたら、統合をテストできます。

IdP構成

次のフィールドはIdP構成に共通です。

- エンティティID:https://会社名.logicmonitor.com

- ログインURL, 受信者または アサーション消費者サービス:https://会社名.logicmonitor.com / santaba / saml / SSO /

- ポストバックURL:https://会社名.logicmonitor.com / santaba / rpc / ssoSignIn?func = idpSso&c = testcompany

- 認証を強制する: はい

- 名前ID形式: 電子メールアドレス

- グループ名:https://www.logicmonitor.com/saml/roles

- レスポンス:署名済み

- アサーション:署名済み

- リクエスト:圧縮

- MaxAuthenticationAge:一部のIdPでは、このフィールドに値(秒単位)を設定することで、ユーザーが指定された時間認証されたままになることができます。

ユーザーのIdPから、次の属性名を自動入力できます。

- Eメールアドレス:エンティティの電子メールアドレスを指定するクレームのURI、http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress

- 名:エンティティの指定された名前を指定するクレームのURI、http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname

- 姓:エンティティの名前を指定するクレームのURI、http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

- 電話:電話

- 役割、次の形式が受け入れられます。

- 「http://schemas.microsoft.com/ws/2008/06/identity/claims/role」

- 「http://logicmonitor.com/saml/roles」

- 「memberof」

- 「グループ」

- "グループ"

- 「役割」

- "役割"

Microsoft Azure AD IDP の構成

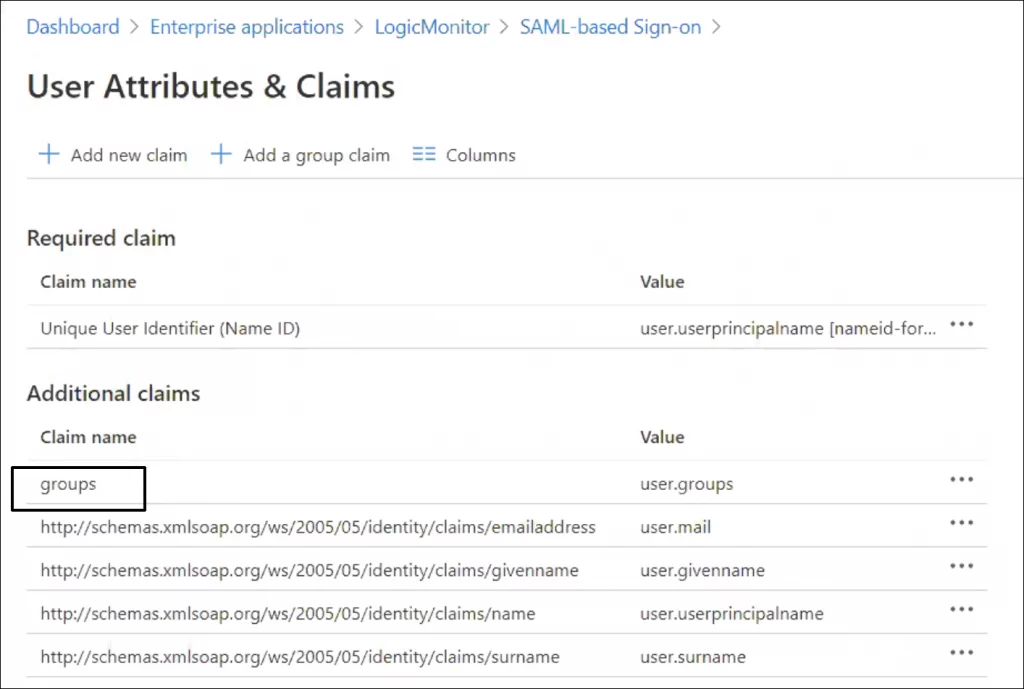

Microsoft Azure Active Directory (AD) IdP を使用している場合は、送信グループ要求属性名を「http://schemas.microsoft.com/ws/2008/06/identity/claims/groups」から「groups」に変更する必要があります。 」を使用して、属性が LogicMonitor によって認識され、ロールが適切に割り当てられるようにします。 これは、Azure AD 上の LogicMonitor アプリケーションから実行され、Azure AD Connect 同期が有効になっているオンプレミス環境でのみ利用できます。

グループ クレーム属性のカスタマイズが成功すると、[ユーザー属性とクレーム] 表示は次のようになります。

推奨事項: トークンで発行されるグループの数は、SAML アサーションの場合、ネストされたグループを含めて 150 に制限されます。 大規模な組織では、この数値を超える可能性があり、ユーザーが LogicMonitor にログインするときに問題が発生する可能性があります。 詳細については、こちらを参照してください Microsoft Azureのドキュメント.

Azure IdP によって課される SAML アサーション制限に関する問題を回避するには、次の手順を実行します。 [アプリケーションに割り当てられたグループ] オプションを使用し、アプリケーションの [ユーザーとグループ] セクションでアプリケーションがチェックするグループを割り当てます。

ADFSの構成

SSO 構成の一般的な手順は、すべてのアイデンティティ プロバイダー (IdP) で同じです。 ここでは、ADFS の構成方法について説明します。

- ADFS2.0がインストールされていることを確認します。デフォルトのADFSバージョンは1.0です。 ADFS2.0はここからダウンロードできます。 https://www.microsoft.com/en-us/download/details.aspx?id=10909.

- ADFSのインストールと展開の詳細については、を参照してください。 https://technet.microsoft.com/en-us/library/dn486820.aspx.

- LogicMonitorアカウントからSPメタデータをダウンロードします(設定 > シングルサインオン > サービスプロバイダーのメタデータ > ダウンロード).

- Microsoft管理コンソールで、 依拠当事者の信頼を追加する。 選択する 証明書利用者に関するデータをファイルからインポートします SPメタデータファイルを選択します。 クリック Next.

- コメントを残す [クレームルールの編集]ダイアログを開きます オプションをオンにして、ウィザードを終了します。

- 選択 ルールを追加する、選択する LDAP属性をクレームとして送信する をクリックし Next.

- 任意の名前を「クレームルール名」として設定し、 Active Directory 属性ストアとして。

- LDAP 属性を LDAP 属性と送信要求タイプのペアにマップします。 属性と型の値については、次のマッピング表を参照してください。

- 重要-プロバイダーをダブルクリックして開き、「詳細」タブを選択して「安全なハッシュ アルゴリズム」を SHA-1 以上に変更します。

- IdPメタデータ(https:// [NameOfYourADFSServer] /FederationMetadata/2007-06/FederationMetadata.xmlからダウンロード)をLogicMonitorアカウントにアップロードします。 メタデータファイルは64KB未満である必要があります。 ADFSに不要な情報が含まれることがあります。ファイルが64KBを超える場合は、SPSRoleDescriptorおよびRoleDescriptorの情報を削除してください。 エンティティ情報とIDPSSODescriptorセクションが必要です。

LDAP 属性と送信要求タイプのマッピング

注: この構成では、ADFSがSamAccount-Nameと一致するLogicMonitorユーザー名を検索するため、LMユーザー名はSAMAccount-Nameと一致している必要があります。 代わりに電子メールアドレスを一致させたい場合は、SAMAccount-Nameマッピングを省略し、送信クレームとして名前IDを持つXNUMX番目のE-Mail-Addressesルールを含めることができます。

| LDAP属性 | 発信クレームタイプ |

| SAM-アカウント名 | 名前ID |

| トークングループ–修飾されていない名前 | 職種 |

| メールアドレス |

注: Chrome と ADFS 認証には既知の問題があります。 認証に Chrome を使用するには、ADFS Web ポータルの「拡張保護」を無効にします。 ADFS サーバーの拡張保護をオフにするには、次の手順を実行します。

1. IIS マネージャーを起動します。

2。 選択 [サイト] > [既定の Web サイト] > [ADFS] > [ls].

3. 「認証」アイコンをダブルクリックし、右クリックします。 Windows認証、および選択 詳細設定.

4. [詳細設定] ダイアログで、 拡張保護のためにオフ.

SLOの有効化

LogicMonitorのSSO統合には、SAMLシングルログアウト(SLO)プロトコルのサポートが含まれています。 SLOが有効になっている場合、LogicMonitorポータルから開始されたログアウトは、IdPをトリガーして、LogicMonitorからだけでなく、 を そのユーザーが現在サインオンしているSSOアプリケーション。

SLO機能は、SSOが構成されているのと同じダイアログから、 シングルログアウトを有効にする オプション。 このチェックボックスは、正確なIdPメタデータがアップロードされた後にのみ選択できます。

注: SLOは、SAMLv2仕様に従って実装されています。 機能はいくつかの標準ベースのIdPで検証されていますが、SAML仕様を完全にサポートしていないものもあるため、すべてのIdPとの互換性を保証することはできません。

SSOを介したユーザーの作成と更新

LogicMonitorとSAMLの役割

デフォルトでは、ロールはLogicMonitorロールとしてマークされています。

ユーザーが SAML アサーションのロールを使用して LM にログインし、そのロールが LM のロールと一致する場合、以前に更新されていなければ、ロールは SAML ロールに更新されます。

- つまり、LogicMonitor ロールは、IDP に存在するロールと正確に一致する場合、SAML ロールと見なされます。

- ロールがSAMLロールとしてマークされると、LogicMonitorロールに戻すことはできません。

既存のユーザー (SAML ユーザー) の場合、SAML アサーションからのロールに加えて、管理者は LogicMonitor に固有のロールを割り当てることができます。

SSOを介したユーザーの作成

新しいユーザーは、次の方法で LogicMonitor でユーザー セッションを開始できます。

- ユーザーアカウントが存在せず、ロール属性(memberof、role、group、またはgroups)がSAMLアサーションに含まれています。 ユーザーは、LogicMonitorの役割と完全に一致する限り、対応する役割で作成されます。

- ユーザーアカウントが存在せず、SAMLアサーションに役割属性が含まれていない新しいユーザーの場合、ユーザーが作成され、デフォルトの役割(SSO設定で構成されている)が割り当てられます。

注: 新しいユーザーアカウントは、デフォルトの「グループ化されていない」ユーザーグループに配置されます。

SSOを介したユーザーの更新

既存のユーザー (SAML ユーザー) は、次の方法で LogicMonitor でユーザー セッションを開始できます。

- ユーザー アカウントは LogicMonitor に既に存在します。 この場合、ID プロバイダー (IdP) ユーザーは LogicMonitor SAML ユーザー名と一致します。 (NameID 形式を電子メールに設定すると、LogicMonitor ユーザー名は電子メール アドレスになります。)セッションでは、ユーザーの既存の LogicMonitor ロールが尊重されます。 LM 管理者がユーザーの LogicMonitor ロールを手動で変更すると、新しい LogicMonitor ロールと SAML アサーションからのロールの両方が存在します。

- LogicMonitor ロールを持たず、既存の SAML ロールを持ち、SAML アサーションに含まれるロール属性を持たない既存のユーザー (SAML ユーザー) の場合、デフォルトのロール (SSO 設定で構成) がユーザーに割り当てられます。 「SSO によるユーザーの作成」セクションの画像を参照してください。

- LogicMonitor の SAML ロールは、IDP ロールに従って更新されます。 結果として、

- 既存の SAML ユーザーの LogicMonitor ロールは保持されます。

- LogicMonitorに存在するが、現在のSAMLアサーションには含まれていない既存のSAMLロールは破棄されます。

- 既存の SAML ユーザーには、既存の LogicMonitor ロールと、SAML アサーションからの SAML ロールがあります。

| 既存のLogicMonitorの役割 | 既存のSAMLロール | 現在のSAMLアサーションに由来する役割 | 割り当てられた最終的な役割 | |

| 既存のユーザー (SAML ユーザー) | 役割は保持されます。 例、管理者の役割。 | 現在のSAMLアサーションに存在しない場合は破棄されます。 例、役割B | LogicMonitorに存在するSAMLロールと完全に一致する場合、ロールが割り当てられます。 例、 役割Aと役割C | 管理者、役割A、および役割C |

| 既存のユーザー (SAML ユーザー) | 割り当てなし | 割り当てられました。 例、役割B | なし | デフォルトの役割 (SSO設定で構成) |

| 新規ユーザ | NA | NA | LogicMonitorに存在するSAMLロールと完全に一致する場合、ロールが割り当てられます。 例、 役割C(一致)、役割D(一致しない) | 役割C |

| 新規ユーザ | NA | NA | SAMLアサーションが空であるか、どのロールもSAMLロールと完全に一致していません。 | デフォルトの役割 (SSO設定で構成) |

SSOの実施

ユーザーにIDプロバイダーによる認証を強制するには、[ シングルサインオンを制限する。 ユーザーがhttps://companyname.logicmonitor.comにアクセスすると、アクティブなIdPセッションがあるかどうかが確認されます。 そうでない場合は、ログインにリダイレクトされます。 IdPに問題がある場合に、管理者がアカウントにアクセスする別の方法があります。 詳細については、サポートにお問い合わせください。

注: シングルサインオンを制限すると、2FAを適用する機能が無効になります。 さらに、LogicMonitorのREST APIを使用する場合、ユーザーはユーザー名/パスワードまたはAPIトークンを介してAPIリクエストを認証できます。

IdPパートナー

LogicMonitor 環境をさまざまな SaaS ID プロバイダーと統合できます。 Microsoft, OneLogin, Pingアイデンティティ, 中心化する, ビチウム & .

サポートされている役割の形式

SAML アサーションからのロール文字列は、ロールに解析されます。 LogicMonitor は、次の XNUMX 種類のロール形式をサポートしています。

- シンプルなフォーマット – ロール文字列に単純なロール名が含まれている。 SAML アサーションを介してユーザーに割り当てられた複数のロールは、セミコロンで区切られます。 例えば、

admininstrator-Network;Manager - ADFS 修飾グループ形式 – 修飾されたロール文字列で、たとえば

domain\group1、 役割group1解析されます。 - OneLogin

memberof形式でアーカイブしたプロジェクトを保存します. – ロール文字列は 4 つのロールに解析されます。Administrators,everyone1,group1,readonlyCN=Administrators,CN=Builtin,DC=lmcddomain,DC=com;CN=everyone1,OU=Groups,OU=gawain-test,DC=lmcddomain,DC=com;CN=group1,OU=Groups,OU=gawain-test,DC=lmcddomain,DC=com;CN=readonly,OU=Groups,OU=gawain-test,DC=lmcddomain,DC=com;