Delinea Vault との統合

最終更新日: 26 年 2024 月 XNUMX 日注: Thycotic は現在、「Delinea」というブランド名に変更されました。 サポート ドキュメントでは Thycotic を Delinea に置き換えましたが、一部の構成プロパティには引き続き「Thycotic」が表示されます。

LogicMonitor は、ホスト、デバイス、サービスの資格情報、シークレットなどの機密情報を保存します。 LogicMonitor は、Credential Vault との統合も提供し、独自の Credential Vault を使用するユーザーの資格情報管理をより適切に制御できるようにします。 LogicMonitor Collector は、Credential Vault ソリューションとして Delinea との統合を提供します。 詳細については、「」を参照してください。 デリネア シークレット サーバー のドキュメントで詳しく説明されています)。

前提条件

- Delinea Vault 統合には、EA Collector バージョン 30.102 以降が必要です。 Delinea Vault と LogicMonitor Collector の統合の詳細については、次を参照してください。 クレデンシャルボールトのプロパティの統合。

- Postman クライアントを使用して、Delinea Secret Server API へのアクセスを確認します。 詳細については、「」を参照してください。 Delinea シークレット サーバー REST API.

Delinea シークレット サーバー REST API:

Delinea Secret Server は、さまざまなエンティティを管理するための REST API を公開します。 詳細については、「」を参照してください。 https://docs.delinea.com/secrets/current/api-scripting/rest-api-reference-download/index.md.

シークレットサーバー(SS)RESTAPIガイドはバージョン固有です。 正しいバージョンのシークレットサーバーガイドを参照してください。

LM Delinea Secret Server の統合では、Delinea Secret Server の OAuth2 トークンベースの REST API を使用します。 このアプローチでは、認証用の OAuth2 トークンを受け取ります。このトークンは、Delinea Secret Server のさまざまなエンティティ操作を実行するために使用されます。

Delinea ボールトの構成

Delinea ボールトを構成するには、次の手順を実行します。

1.デバイスのボールトプロパティを構成します。 プロパティは、ボールトメタデータとボールトキーで構成されます。 詳細については、を参照してください。 Delinea Vault のプロパティ のセクションから無料でダウンロードできます。

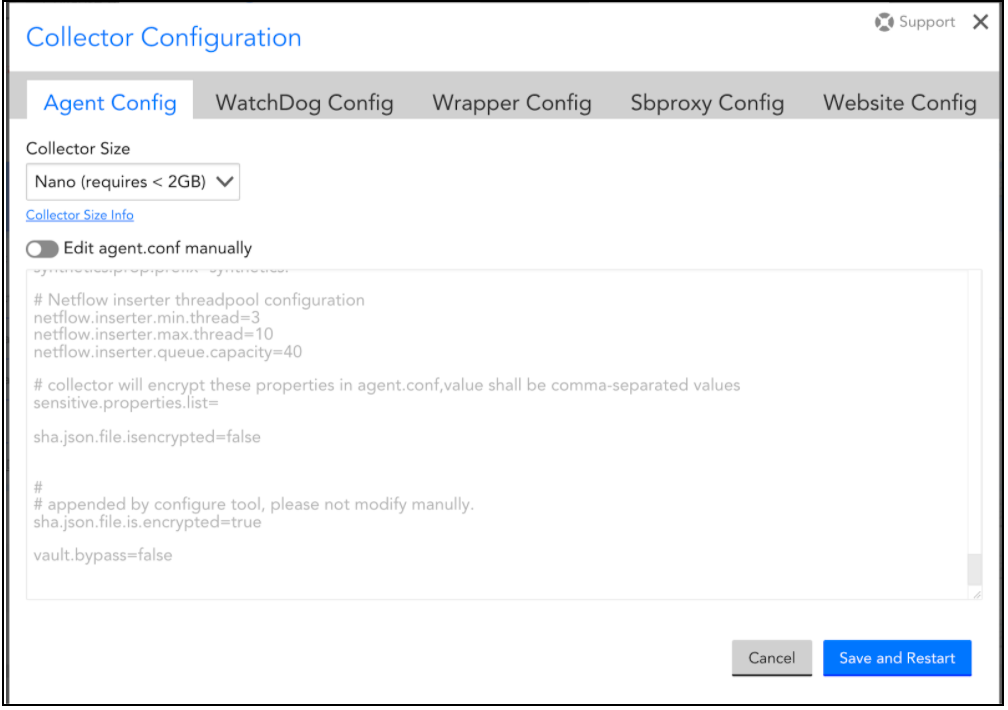

2.ボールトのプロパティを構成したら、vault.bypassエージェントの構成をfalseに設定します。

Note:必要に応じて、デフォルトのエージェント構成設定を変更できます。 詳細については、を参照してください。 Delinea コレクター エージェントの構成設定

Delinea コレクター エージェントの構成設定:

次の表には、ボールトに関連するコレクタエージェントの構成が含まれています。

| エージェント構成のプロパティ/タイプ | タイプ | デフォルト値 | 説明 |

| ボールトバイパス | ブーリアン | ◯ | 値が true に設定されている場合、ボールト API は呼び出されません。 値が false に設定されている場合、ボールト API が呼び出されます。 |

| vault.thycotic.session.timeout | 整数 | 20 minutes | このプロパティは、OAuth2アクセストークンが有効である間隔を分単位で指定します。 この期間が経過すると、トークンは無効になります。 |

| vault.thycotic.max.tokenrefresh.allowed | 整数 | 3 | このプロパティは、許可されるトークンの更新の最大数を指定します。 トークンの更新は、refresh_token情報を使用して(ユーザーの資格情報を使用せずに)ユーザーのアクセストークンを取得するために実行できます。 |

| vault.thyotic.secret.path.name.id.cache.expiration | 整数 | 20 minutes | このプロパティは、シークレット パス (FolderName、SecretName) → シークレット ID マッピングを維持するキャッシュの有効期限を指定します。 lmvault キーのシークレット パス マッピング アプローチでは、このキャッシュを内部で使用して、シークレット パスに基づいてシークレット ID を取得します。 |

次の場所に移動すると、エージェントの構成プロパティを表示できます。 [設定]> [コレクター]>必要なコレクター名の横にある歯車をクリック> [サポート]> [コレクター構成]。

Delinea Vault のプロパティ

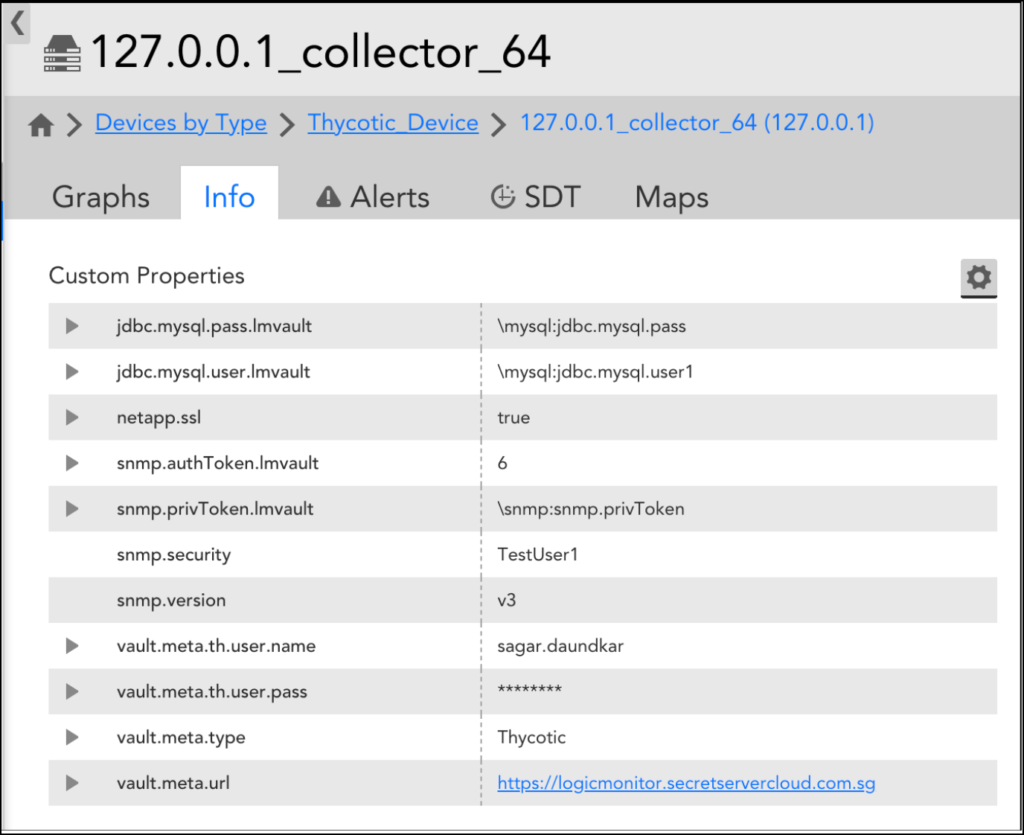

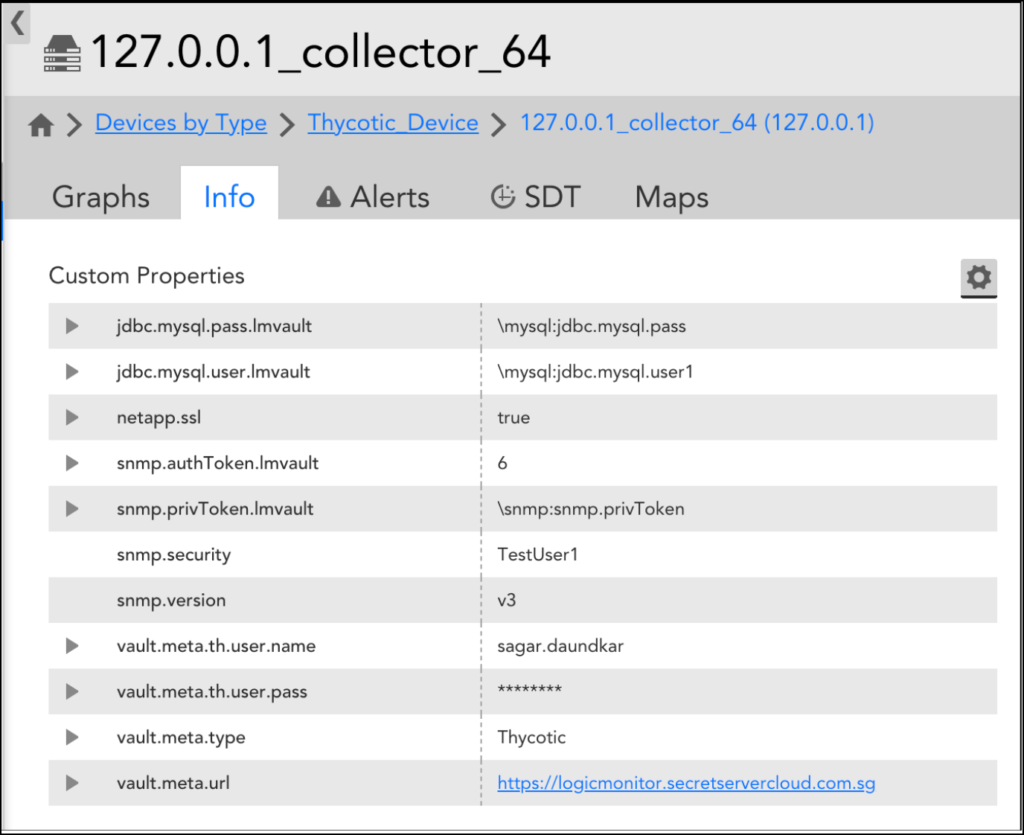

コレクターのボールトメタデータやボールトキーなどのボールトプロパティは、デバイスまたはデバイスグループレベルで構成できます。

Vaultメタデータ

次の表に、Vaultメタデータのプロパティを示します。

| Vaultメタデータ | 説明 |

| ボールト.メタ.url | ボールトのURL。 このURLには、フォルダーとアプリケーションIDのみを含める必要があります。 |

| ボールト.メタ.タイプ | ボールトのタイプ。 値を Thycotic として使用して、Delinea Secret Server に接続します。 |

| vault.meta.th.user.pass | Delinea Secret Server アカウントのパスワード。 このパスワードは、Secret Server OAuth2 API を使用してベアラー認証トークンを取得するために使用されます。 |

| vault.meta.th.user.name | Delinea Secret Server アカウントのユーザー名。 このユーザー名は、Secret Server OAuth2 API を使用してベアラー認証トークンを取得するために使用されます。 |

| ボールト.メタ.ヘッダー | HTTP GetRequestに必要なヘッダー。 このカスタムプロパティの値は、次の例に示すように、「&」で区切られたヘッダーになります。ヘッダーキーの値は「=」で区切られます。vault.meta.header– Content-Type = application / json&Accept-Encoding = gzip 、収縮、br |

Delinea lmvault.keys の構成

lmvault.keysは、次のXNUMXつの方法で構成できます。

- シークレットID:

lmvault キーの値はシークレット ID を使用して構成できます。 これは最も効率的な方法であり、Delinea によって推奨されています。 - 秘密の道:

LogicMonitorは、lmvault.key値を構成するためのもうXNUMXつのすぐに使用できるアプローチを提供します。 lmvault値は、シークレットパスとシークレット名で構成されます。

LogicMonitor は、Delinea API を呼び出してこれらのシークレット パスのシークレット ID を取得します。これらのシークレット ID はさらに資格情報の取得に使用されます。

Note:このアプローチでは追加のAPI呼び出しが必要になるため、必要な場合にのみこのアプローチを使用する必要があります。

例:

LogicMonitorは、シークレットパスを使用してシークレットIDを取得するためのXNUMXつのアプローチを提供します。

1. デフォルトのアプローチ:LogicMonitorは、フォルダーとシークレットを検索します。 このアプローチでは、フォルダーとシークレットが検索され、シークレットIDとのsecret_path_name関係が形成されます。

2. デリネアのレポート: LogicMonitor は、Delinea レポートを使用して、シークレット パスを使用してシークレット ID を取得します。 これは、デフォルトのアプローチと比較して、シークレット パスの効率的なアプローチです。

注: Delinea Secret Server ポータルの Delinea レポート「ユーザーが表示できるシークレット」にアクセスできることを確認してください。 Delinea レポートの構成の詳細については、次を参照してください。 Delinea レポートのプロパティの構成.

Delinea レポートのプロパティの構成

Delinea レポートのプロパティを設定するには、次の手順を実行します。

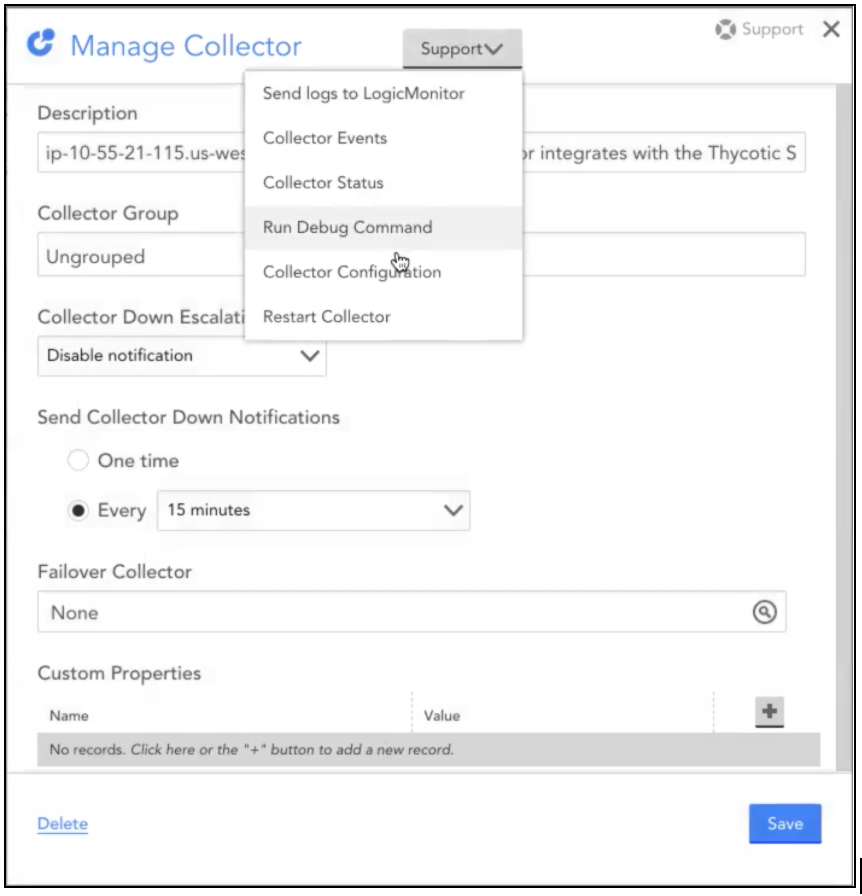

1。 案内する [設定]> [コレクター]>必要なコレクターを選択します をクリックして ギア のアイコンをクリックします。

2. [コレクターの管理]ダイアログボックスで、[コレクターの管理]ダイアログボックスを選択します。 コレクター構成 [サポート]ドロップダウンリストから。

3。 クリック エージェント構成 タブをクリックして、次の Delinea レポートのプロパティを入力します。

| 名前 | タイプ | デフォルト | 詳細 |

| vault.thycotic.secret.report.access.enabled | ブーリアン | false | このプロパティは、Delinea シークレット サーバー レポートへのアクセスが有効かどうかを指定します。 このブール型プロパティを有効にする前に、レポートへのすべてのアクセスが許可されていることを確認してください。許可されていないと、API アクセスが拒否される問題が発生する可能性があります。 このアクセスには、ユーザー、レポートなどへのアクセスが含まれます。 |

| vault.thycotic.secret.report.id | 整数 | Note:正しいレポートID値を指定する必要があります。 | このプロパティは、シークレットのシステムレポートであるレポート「ユーザーが表示できるシークレット」のレポートIDの値を指定します。 |

トラブルシューティング

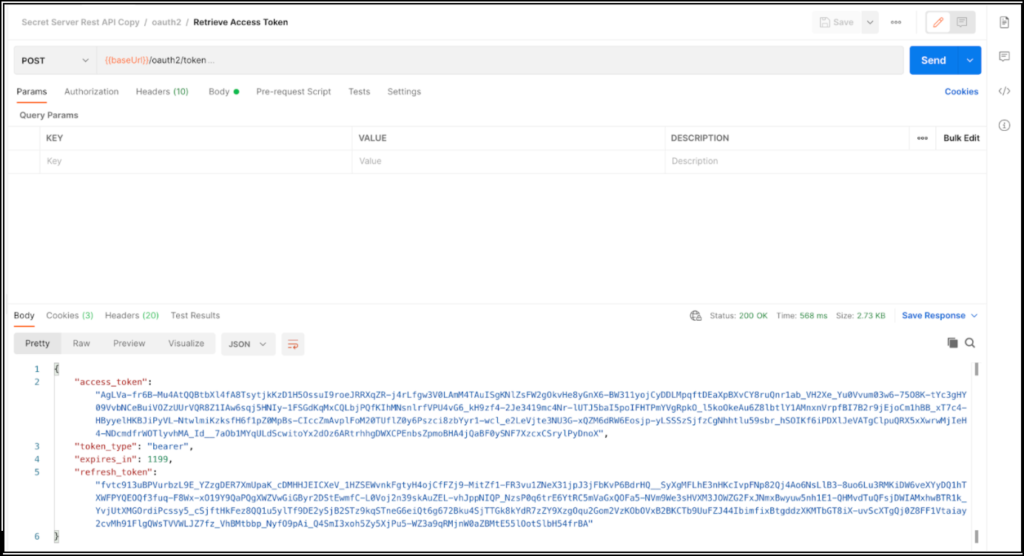

1. postmanを使用してAPIを確認するにはどうすればよいですか?

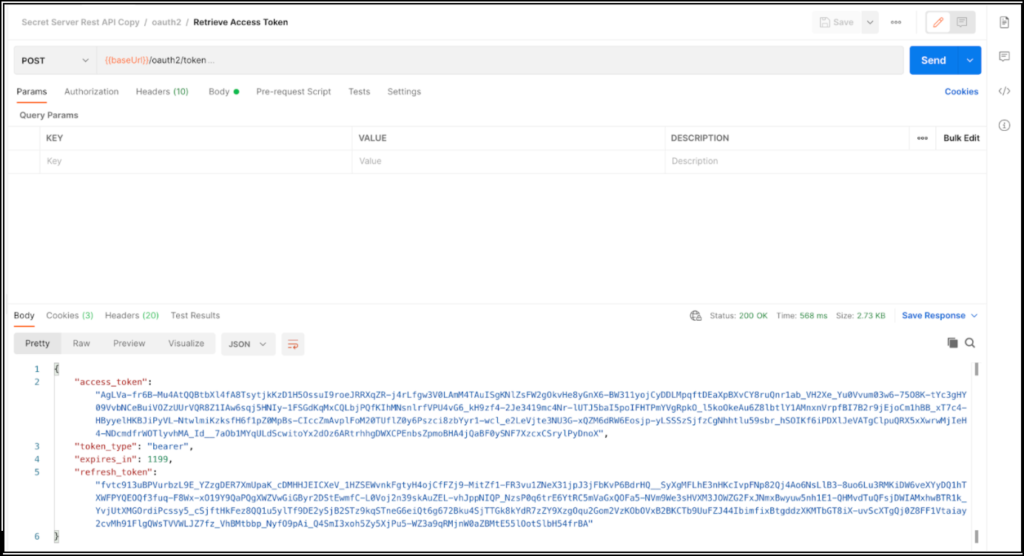

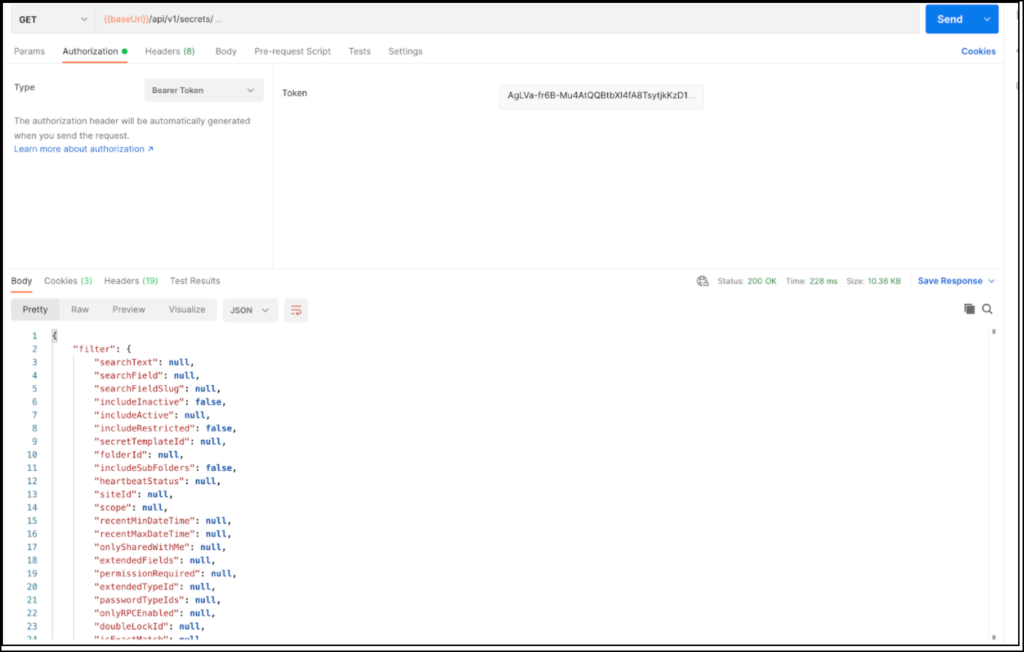

アンス: LogicMonitor Delinea Secret Server の統合では、Delinea Secret Server の OAuth2 トークンベースの REST API を使用します。 認証用の OAuth2 トークンを受け取ります。これは、Delinea Secret Server のさまざまなエンティティ操作を実行するために使用されます。 API はポストマンを使用して確認できます。 Postman を使用して API を確認するには、次の画像を参照してください。

注:REST APIの詳細については、を参照してください。 Delinea シークレット サーバー REST API.

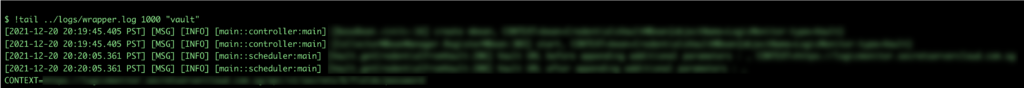

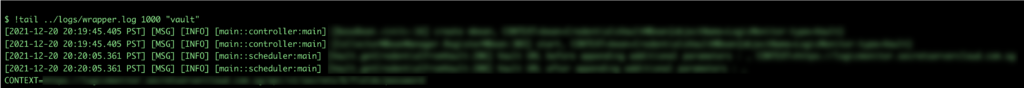

2.コレクターのボールトログを取得するにはどうすればよいですか?

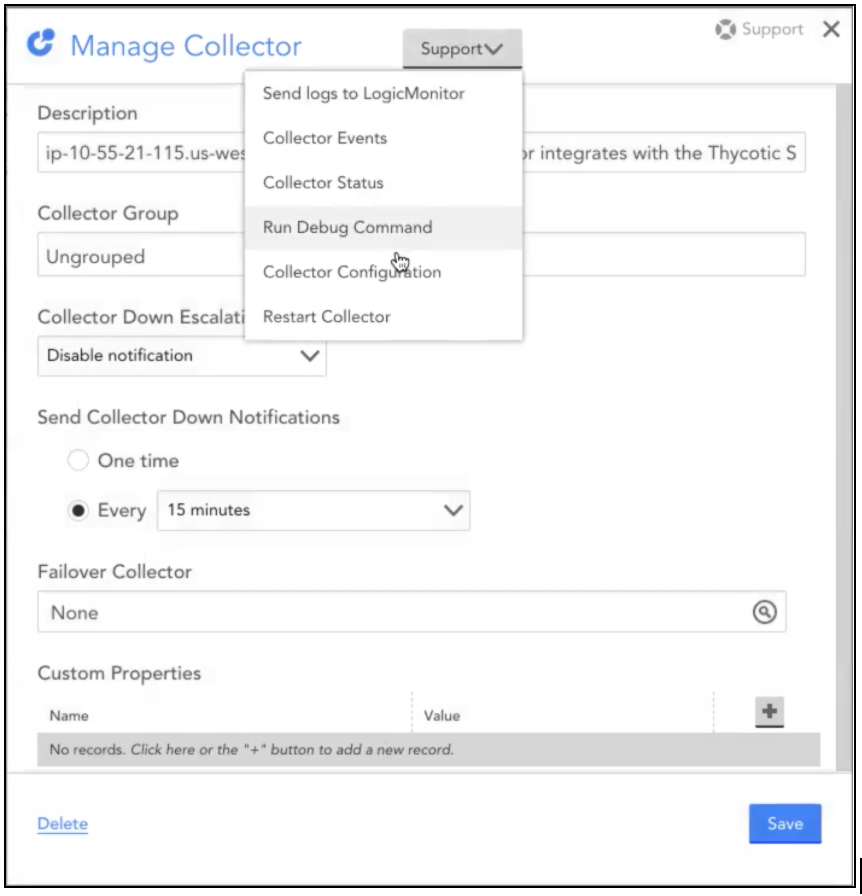

アンス:コレクターのボールトログを取得するには、!taildebugコマンドを使用します。 ボールトログはwrapper.logファイルの一部であり、直接アクセスできます。 詳細については、次のスクリーンショットを参照してください。

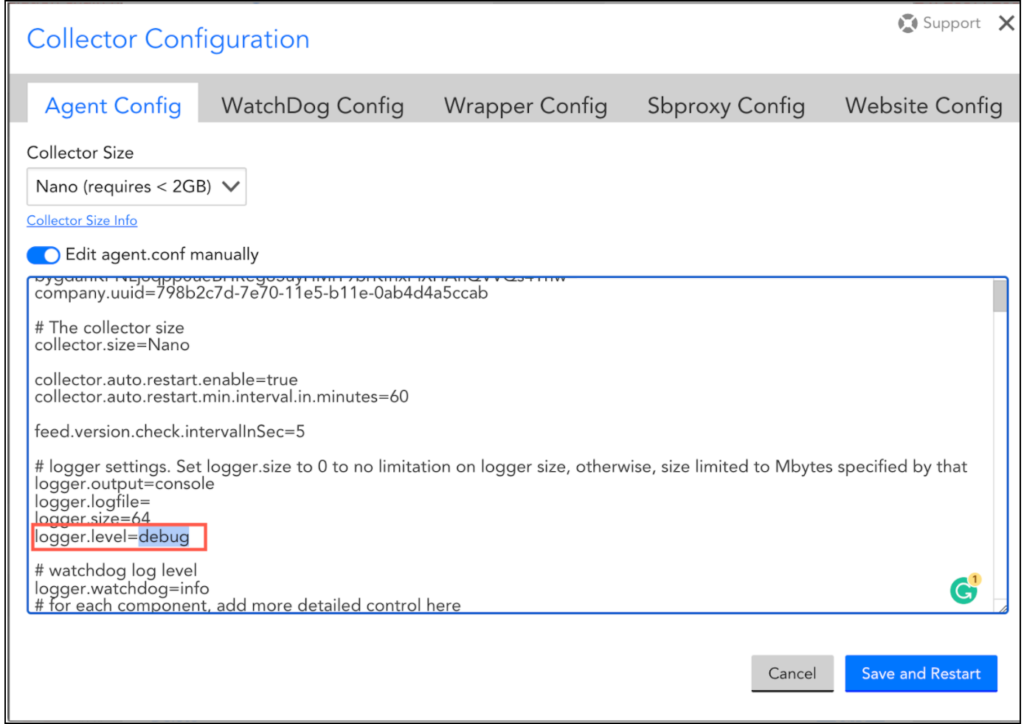

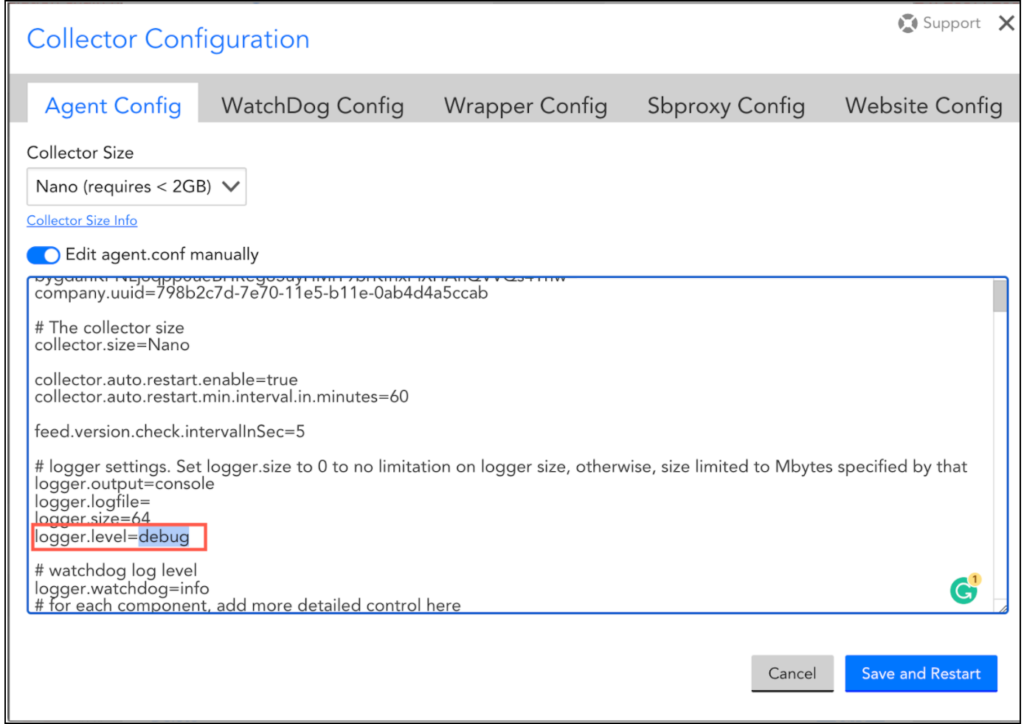

3.ボールトのデバッグログを有効にして、より多くのデータを取得するにはどうすればよいですか?

アンス:ボールトのデバッグログを有効にするには、次の手順を実行します。

1。 案内する [設定]> [コレクター]>必要なコレクターを選択します.

2.コレクターの管理で、 コレクター構成 サポート ドロップダウンリスト。

3。 クリック エージェント構成 タブをクリックし、logger.level値を次のように設定します debug.

4.構成の詳細を追加したら、をクリックします 保存して再起動します.

次の画像を参照してください。