シングルアカウント用のCyberArkVaultとの統合

最終更新日: 11 年 2022 月 XNUMX 日LogicMonitorは、ホスト、デバイス、サービスの資格情報、秘密などの機密情報を保存します。 LogicMonitor Collectorは、VaultソリューションとしてCyberArkとの統合を提供します。 詳細については、を参照してください。 サイバーアート のドキュメントで詳しく説明されています)。

CyberArkVaultをLogicMonitorCollectorと統合するには、を参照してください。 クレデンシャルボールトのプロパティの統合。

前提条件

- CyberArk Vault統合には、EACollectorバージョン29.108以降が必要です。 ボールト統合のサポートは、GDCollectorバージョンではまだ利用できないことに注意してください。

CyberArkアプリケーションの認証方法

CyberArkクレデンシャルプロバイダーは、アプリケーションを認証するための複数の方法を提供します。 詳細については、CyberArkのドキュメントを参照してください。 アプリケーション認証 メソッドと アプリケーションを追加する.

LogicMonitor CollectorとCyberArkの統合は、アプリケーション認証のために次の方法をサポートします。

1.許可されたマシン

2.パス

3。 ハッシュ

4. クライアント証明書.

注:ローテーション中のアカウントのロックアウトを回避するために、広く使用され、頻繁にローテーションされるクレデンシャル用にCyberArkでデュアルアカウントを構成することをお勧めします。 詳細については、CyberArkのドキュメントを参照してください。 デュアルアカウントを構成する.

特権アクセスセキュリティ(PAS)ソリューションへの認証

CyberArkAIMWebServiceアプリケーションはIISサーバーに展開されます。 LogicMonitor CollectorとCyberArkの統合では、IISサーバーに対して基本認証を使用します。

提供されたパスワードを使用してVaultにログオンできます。 Vaultにログインした後、パスワードを変更することをお勧めします。

CyberArkコレクターエージェントの構成設定

次の表には、Vaultに関連するコレクタエージェントの構成が含まれています。

| 名前 | タイプ | デフォルト | 詳細 |

| ボールトバイパス | ブーリアン | ◯ | 値がtrueに設定されている場合、VaultAPIは呼び出されません。 値がfalseに設定されている場合、VaultAPIが呼び出されます。 |

| vault.credentials.cache.expirationtime | 整数 | 60 minutes | ボールトキャッシュ内の資格情報の有効期限タイムアウト(分単位)。 この時間が経過すると、ボールトキャッシュ内の資格情報が期限切れになり、ボールトから再フェッチする必要があります。 |

| vault.credentials.refresh.delay | 整数 | 15 seconds | クレデンシャルキャッシュの有効期限後の遅延時間(秒単位)。 キャッシュの有効期限後にタスクを更新します。注:コレクターのインストール中に遅延時間をカスタマイズできます。 詳細については、を参照してください。 agent.confコレクター設定. |

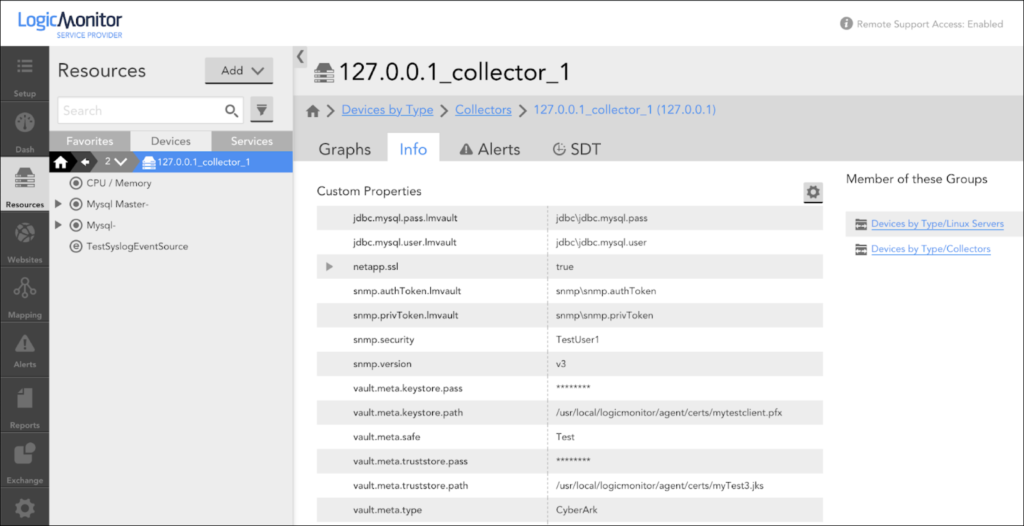

Vaultのプロパティ

コレクターのボールトメタデータやボールトキーなどのボールトプロパティは、デバイスまたはデバイスグループレベルで構成できます。

CyberArkでは、次のような特殊文字は使用できません。 \ / : * ? ” < > 、セーフ名とオブジェクト名で使用されます。

Vaultメタデータ

次の表に、Vaultメタデータのプロパティを示します。

| Vaultメタデータ | 説明 |

| ボールト.メタ.url | ボールトのURL。 このURLには、フォルダーとアプリケーションIDのみが含まれている必要があります。 |

| ボールト.メタセーフ | 安全(CyberArkの場合にのみ適用可能)。 デバイスはXNUMXつの金庫しか持つことができません。 |

| ボールト.メタ.タイプ | Vaultのタイプ。 現在、コレクターでは「CyberArk」ボールト統合のみがサポートされています。 |

| ボールト.メタ.ヘッダー | HTTP GetRequestに必要なヘッダー。 このカスタムプロパティの値は、次の例に示すように、「&」で区切られたヘッダーになります。ヘッダーキーの値は「=」で区切られます。vault.meta.header– Content-Type = application / json&Accept-Encoding = gzip 、収縮、br |

| vault.meta.keystore.type | キーストアのタイプ。 キーストアタイプが指定されていない場合、キーストアのデフォルトタイプはJKSです。 |

| vault.meta.keystore.path | キーストアファイルのパス。 |

| vault.meta.keystore.pass | キーストアのパスワード。 |

ボールトキー

Vaultキーは、デバイスレベルで次のように指定する必要があります。 suffix .lmvault。 例えば、 ssh.user 情報には、次のように指定されたキーが必要です ssh.user.lmvault.

| ボールトキー | 説明 |

| .lmvaultの接尾辞が付いたプロパティ | Vaultから値を取得する必要があり、接尾辞.lmvaultを追加してデバイスレベルで指定する必要があるカスタムプロパティ。 このようなプロパティの値は、Vault内のキーのパスになります。例:ssh.user.lmvault = ssh \ ssh.user ssh.user.lmvaultの場合、プロパティはVaultから取得する必要があります。 このプロパティ「ssh \ ssh.user」の値は、資格情報が保存されているVault内のパスを表します。 |

| .lmvaultの接尾辞が付いたプロパティ:Multi-Safe | マルチセーフアプローチでは、Vault内のさまざまな金庫からlmvaultプロパティの値をフェッチできます。 LMボールトのプロパティ値はsafe:pathの形式で指定する必要があります。たとえば、セーフsshcredsとオブジェクトパスをssh \ ssh.userとして参照するプロパティは、次のように指定できます。ssh.user.lmvault= sshcreds:ssh \ ssh .userプロパティレベルで指定されたSafeは、「vault.meta.safe」プロパティを介してデバイスレベルで指定された値を上書きします。 |

LogicMonitorコレクターとCyberArkVaultの統合

1.マルチセーフサポート:デバイスの下に複数のセーフを指定して、マルチセーフから資格情報を取得します。

2.マルチボールトのサポート:コレクターの下のデバイスに複数のボールトを使用できます。 各デバイスは、単一のVaultを指すことができます。

3.HTTPまたはHTTPSを介してVaultAPIを呼び出すことができます。 ただし、HTTPSを介してVault APIを呼び出す場合は、RootCA証明書を構成する必要があります。 詳細については、を参照してください。 RootCA証明書。

4.CyberArk認証を完了する必要があります。 詳細については、を参照してください。 CyberArkアプリケーション認証方法セクション.

Note:Vault APIへの頻繁なリクエストを回避するために、デバイス固有のキャッシュがコレクターに実装されています。

CyberArk証明書の構成

要求元のアプリケーション側で、次のCyberArkファイルを構成する必要があります。

- RootCA証明書

- client.pfxファイル

- client.certおよびclient.pemファイル

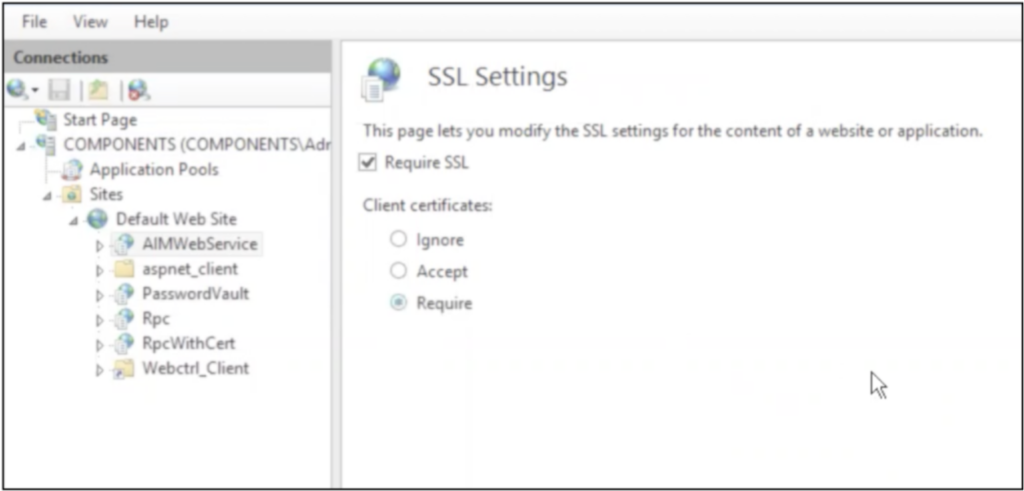

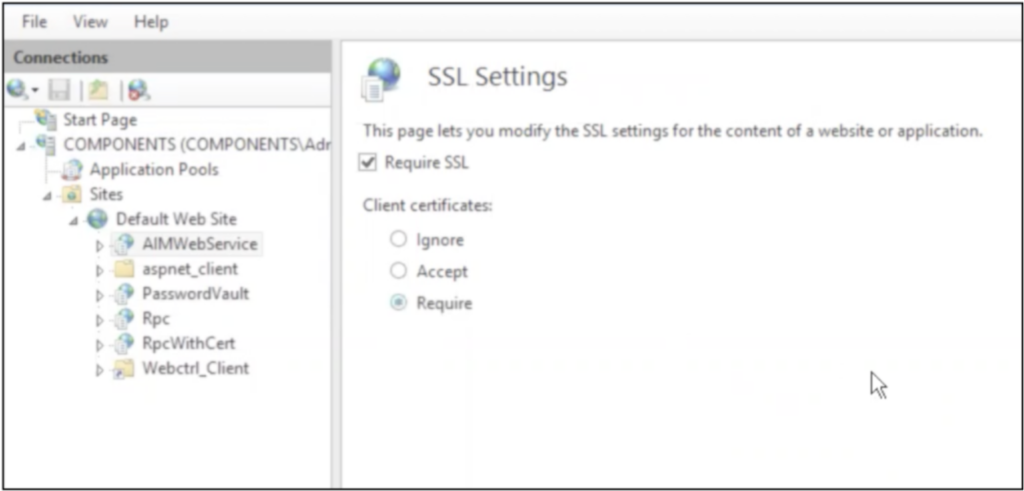

RootCA証明書

要求元のアプリケーションのサーバーのトラストストアにRootCA証明書ファイルを含めるには、[SSLが必要]チェックボックスを有効にする必要があります。

コレクターのRootCA証明書をインポートするには、次の手順を実行します。

- Windows:RootCA証明書は、コレクターのインストールフォルダー内のJREにあるコレクターのトラストストアにインポートする必要があります。 これにより、CyberArkエンドポイントは信頼できるソースと見なされます。

- コレクターのインストールディレクトリ。 デフォルトのファイルパスは次のとおりです。

- Linuxコレクター:/ usr / local / logicmonitor / agent / conf /agent.conf

- Windowsコレクター:C:\ Program Files(x86)\ LogicMonitor \ Agent \ conf \ agent.conf

コレクターのjreデフォルトトラストストアにRootCA証明書をインポートするには、次のコマンドを使用します。

keytool -importcert -file Path_For_Root_CA_Folder/RootCA.crt -alias CyberArkRootCA -keystore /usr/local/logicmonitor/agent/jre/lib/security/cacert -storepass Store_Passwordclient.pfxファイル

CyberArkは、クライアント証明書とクライアントキーを含むpkcs12ファイルであるclient.pfxファイルを提供します。 IISへのアプリケーション要求を認証するには、クライアント証明書とクライアントキーがHTTP要求に存在する必要があります。 client.pfxはクライアント証明書とクライアントキーを含むキーストアであるため、このファイルを直接使用して、IISに展開されたVaultサービスでコレクターの要求を認証できます。

client.pfxファイルを使用するには、Santabaのデバイス/デバイスグループレベルで以下のプロパティを設定します。

vault.meta.keystore.path=Path_For_Client_Keystore_Folder/client.pfx

vault.meta.keystore.pass=Password_For_Client_Keystore注: client.pxストアのデフォルトのキーストアパスワードはCyberArk1です。このパスワードを変更することをお勧めします。

client.certおよびclient.pemファイル

CyberArkは、クライアント証明書とクライアントキーを含むclient.pfxキーストアを提供しますが、それでもclient.certファイルとclient.pemファイルを提供します。 これらのファイルを使用して、カスタムキーストアを作成できます。 このようなカスタムキーストアを使用して、Vault CredentialServiceが展開されているIISサーバーに対するアプリケーション/コレクターの要求を認証できます。

client.certファイルとclient.pemファイルを使用してキーストアを作成するには、以下のコマンドを使用します。

openssl pcks12 -export -in Client_Cert_Folder/client.crt -inkey Client_Key_Folder/client.pem -out myclient.pfx -passout pass:Password_For_Generated_Keystore