Microsoft Azure クラウド監視の追加

最終更新日: 29 年 2023 月 XNUMX 日Azure の展開、基盤となるサービス、ライセンスの使用状況を監視します。 LogicMonitor を使用して Azure 環境を監視すると、パフォーマンスを管理し、潜在的な障害を特定するのに役立ちます。

要件

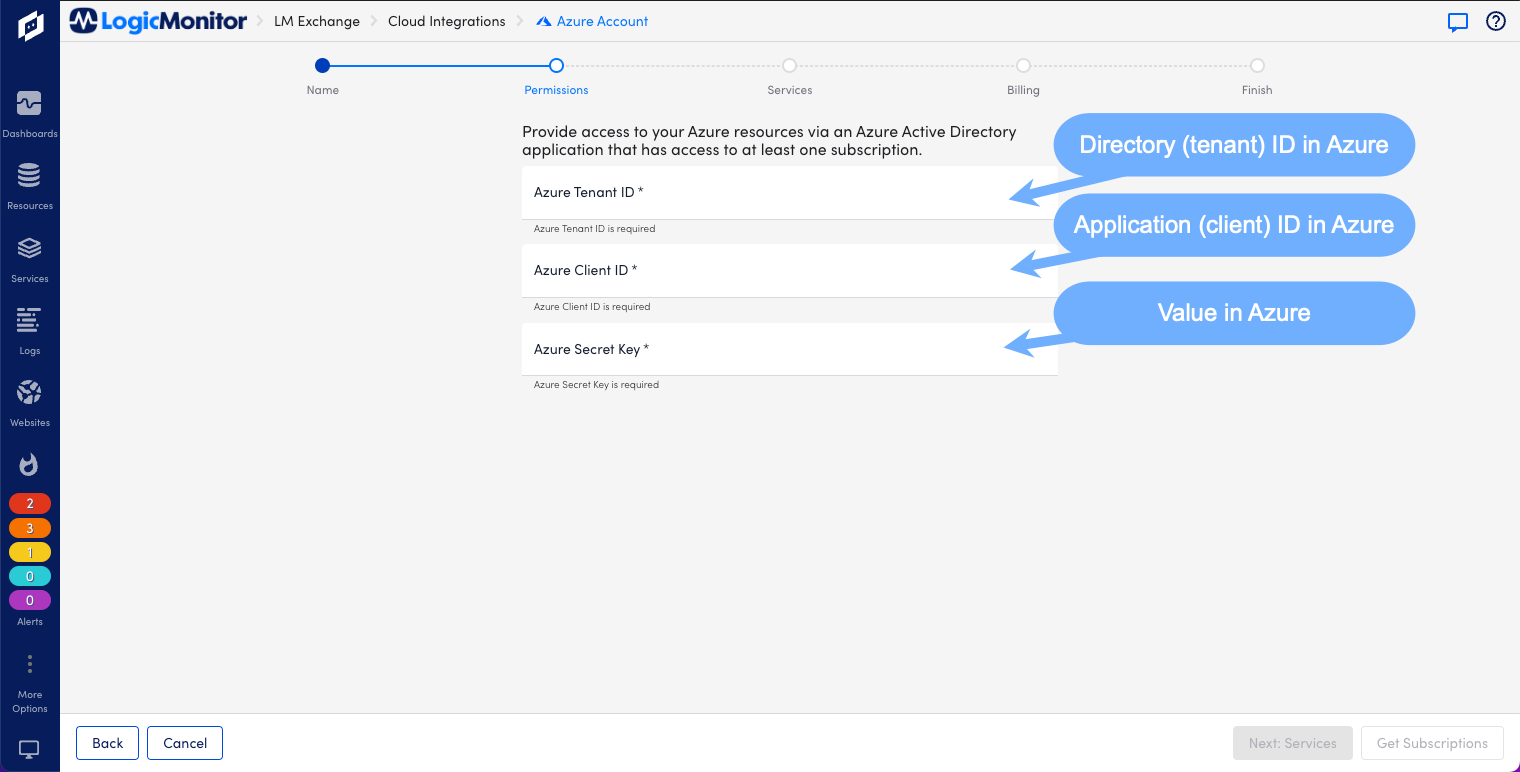

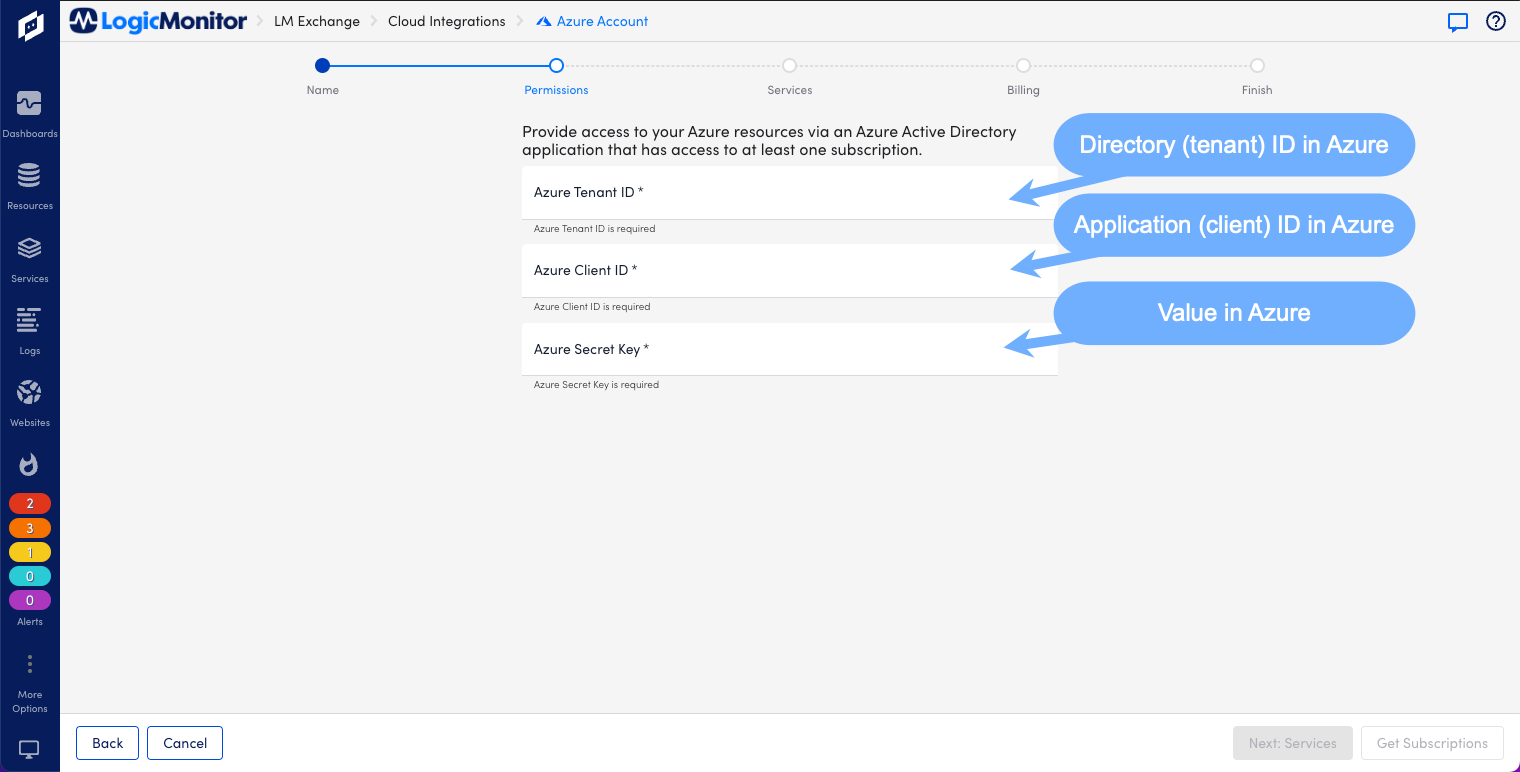

Microsoft Azure にアプリとして登録された LogicMonitor アカウントと次の認証情報:

- Azure テナント ID –ディレクトリ(テナント)ID Azure > アプリの登録 > 概要から。

- Azure クライアント ID – アプリケーション(クライアント)ID Azure > アプリの登録 > 概要から。

- Azure の秘密キー –値 [Azure] > [アプリの登録] > [証明書とシークレット] > [クライアント シークレット] から。

詳細については、を参照してください。 アプリの登録方法 Microsoft Azureのドキュメントに記載されています。

Azure環境をLogicMonitorに追加する

LogicMonitor で、Azure アプリの登録に関する必要な情報を追加します。

1。 案内する リソース > Add > クラウドアカウント.

注: 新しい UI プレビュー トグルを使用している場合は、 リソース > [+] を追加 > クラウドとSaaS.

2。 選択 Azure > Add.

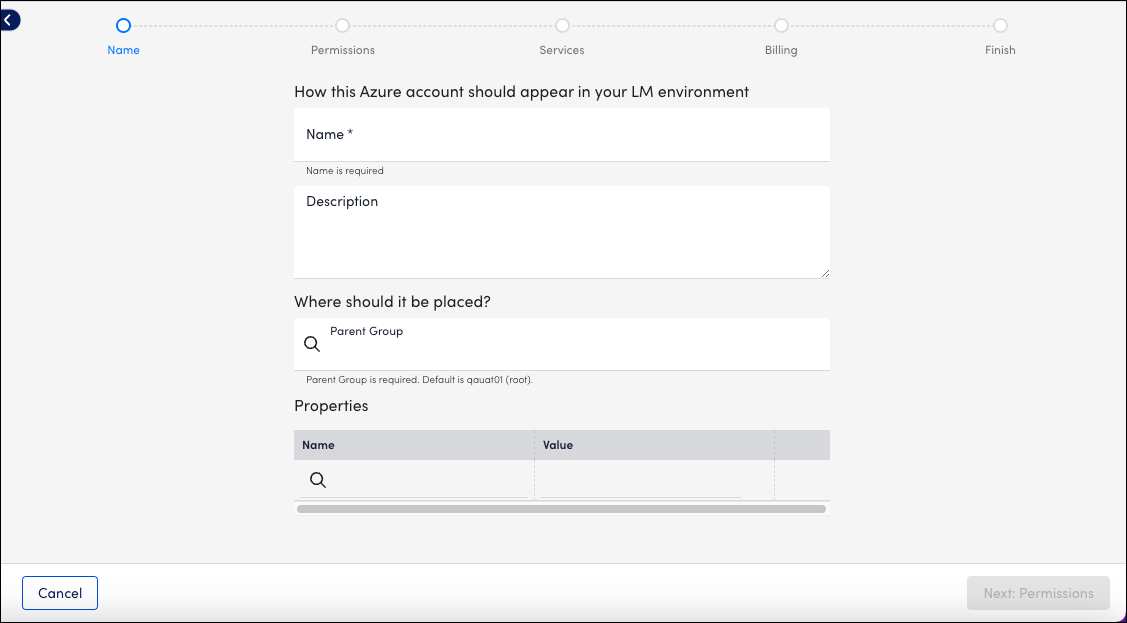

3。 上の 名前 ページで、Azure アカウントの名前と説明を入力します。 これらのフィールドは、Azure リソースが LogicMonitor 環境全体でどのように表示されるかを決定します。

4. 新しいリソースを既存のグループに配置するには、からグループを選択します。 親グループ 分野。 入力して検索できます。 デフォルト値は ルート、またはリソース ツリーの最初のレベル。

5. (オプション) 名前と値を入力して、キーと値のペアのプロパティを入力できます。 または、既存のプロパティのリストから選択することもできます。 詳細については、「」を参照してください。 インスタンスとリソースのプロパティ.

6。 選択 次:パーミッション.

7。 上の 権限 ページで、Azure テナント ID、Azure クライアント ID、および Azure 秘密キーを入力します。

8。 選択 サブスクリプションを取得する. 構成したアクセス許可に基づいて LogicMonitor で使用できるすべてのサブスクリプションが一覧表示されます。 期待するサブスクリプションが表示されない場合は、Azure で作成したアプリケーションに、それらのサブスクリプションに対する読み取りアクセス許可があることを確認してください。

9。 選択 次へ:サービス.

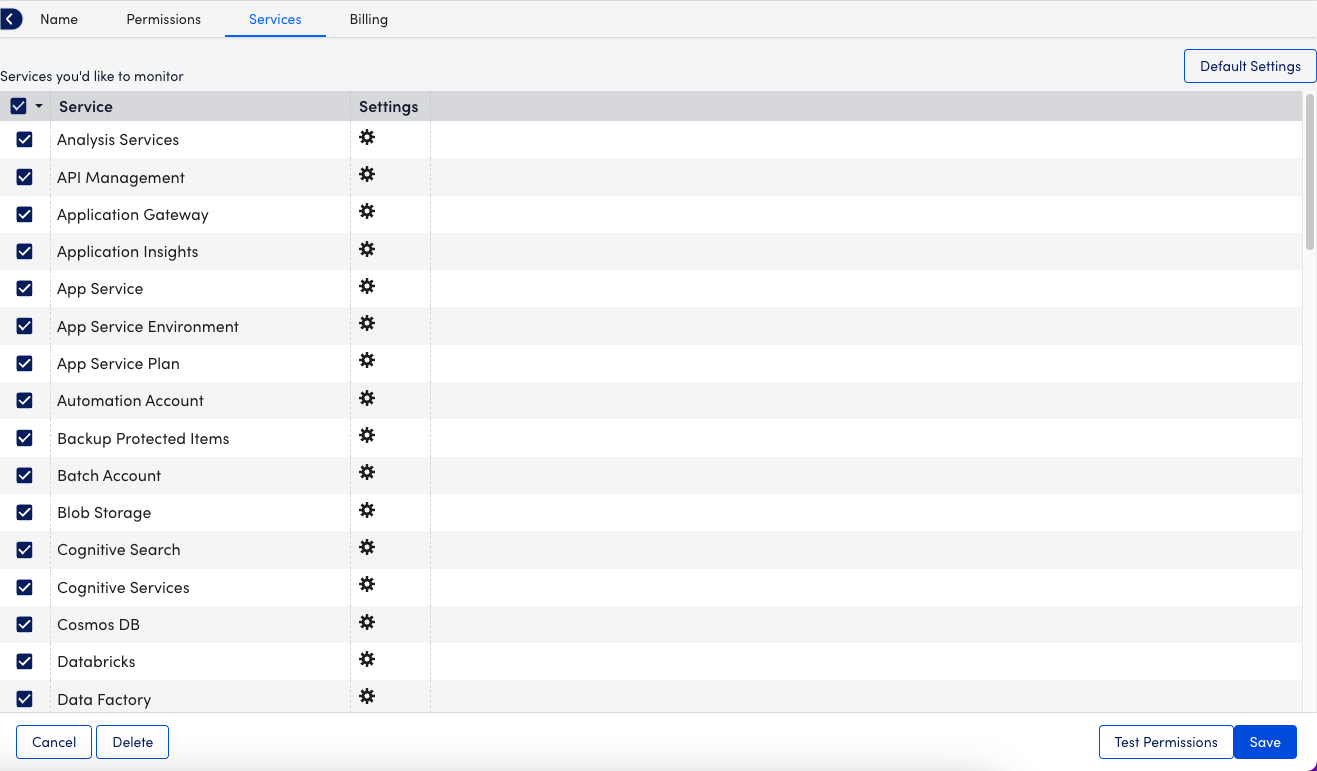

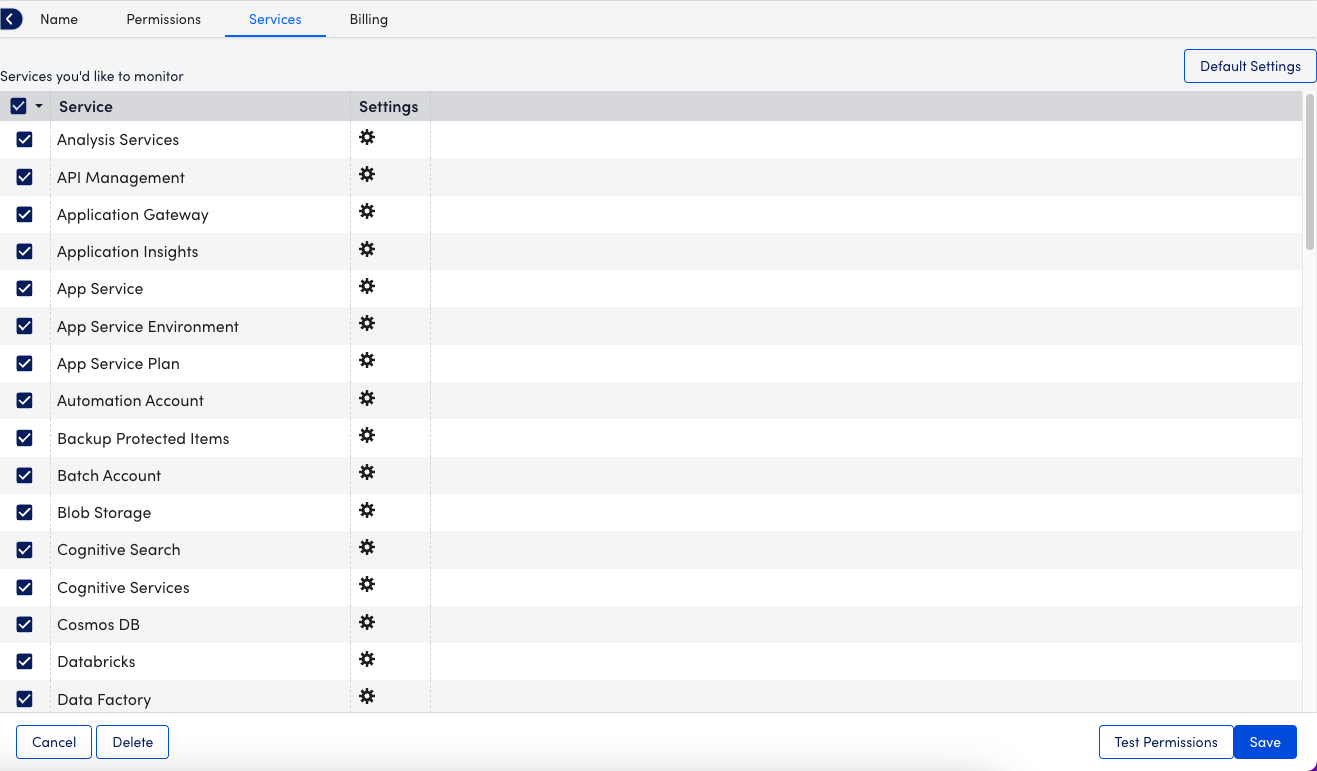

10。 上の サービス ページで、リストされている Azure サービスを有効または無効にします。

注: Backup Protected Items または Recovery Protected Items の LogicMonitor サービスを追加する場合は、Microsoft Azure で Recovery Service Vault と Log Analytics ワークスペースの構成を変更する必要があります。 詳細については、次を参照してください。 バックアップおよびリカバリイベントの転送.

11。 選択 テスト権限 認証します。

12。 選択 次へ:請求.

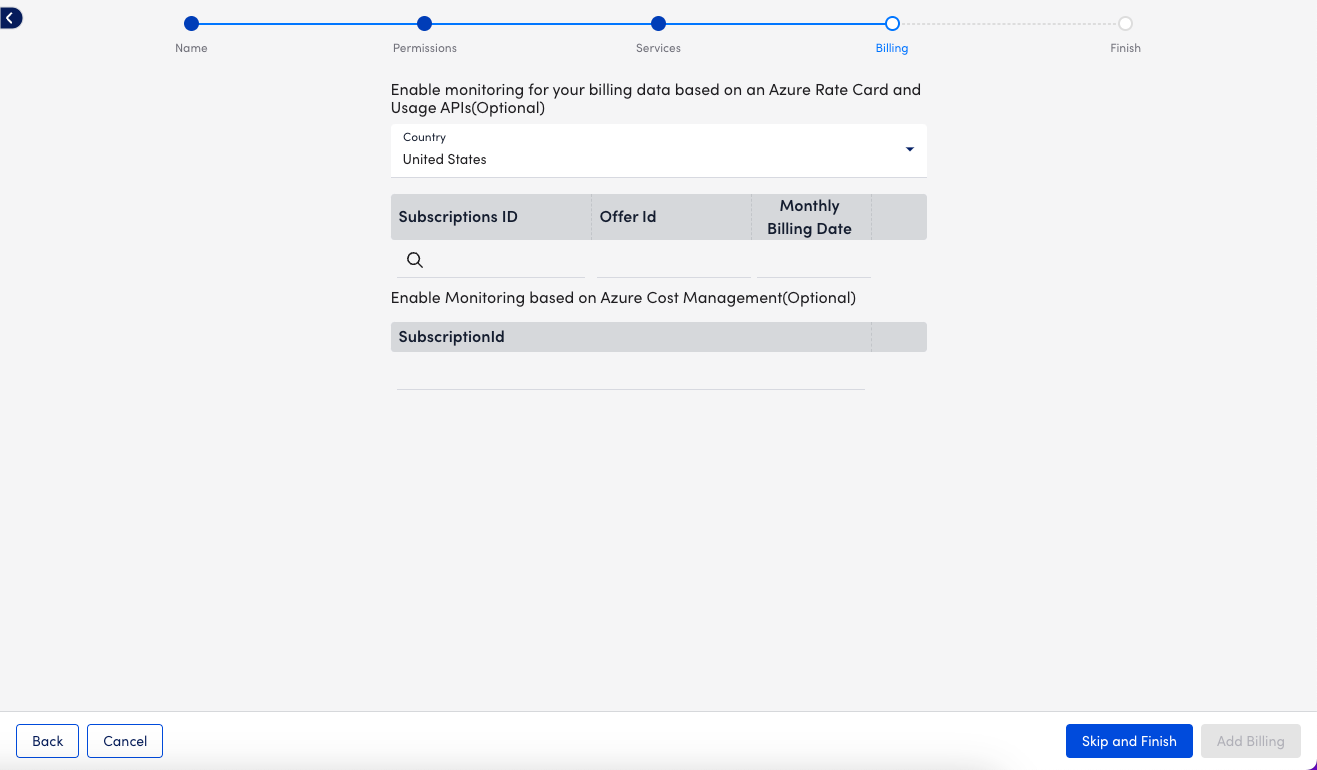

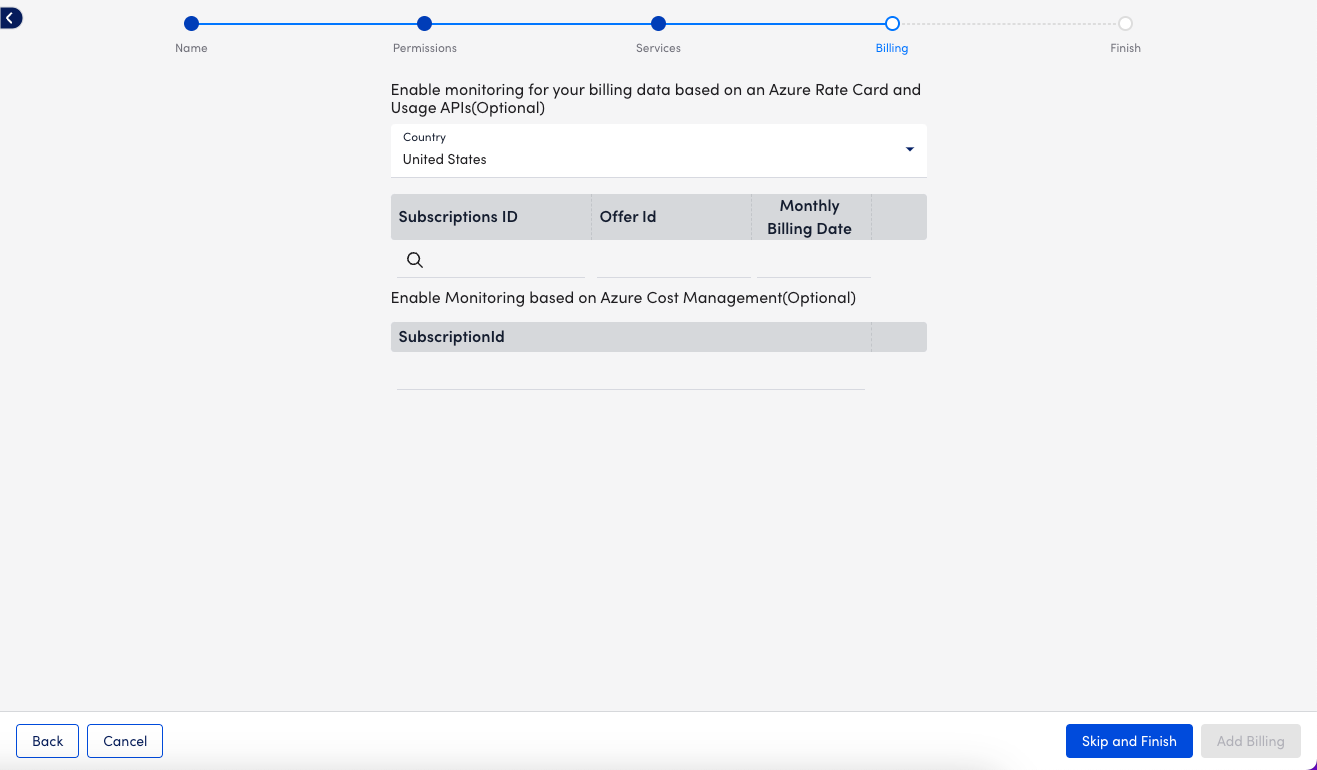

13。 上の 例として以下をご覧ください。 ページに、 サブスクリプション ID, オファーID, 毎月の請求日.

注: Azure Rate Card または Azure Cost Management を使用して請求の詳細を提供するオプションがあります。 LogicMonitor では、可能な限り Azure Cost Management を使用することをお勧めします。 Azure Cost Management の場合、Azure > サブスクリプション > 概要からサブスクリプション ID を入力します。 料金表については、Azure > サブスクリプション > 設定 > 請求のプロパティ > Microsoft Azure プランに移動して、プランのサブスクリプション ID、オファー ID、および毎月の請求日を表示します。 詳細については、次を参照してください。 Azure 請求の監視.

14。 選択 請求を追加 次に選択します Azureリソースを表示する 終わる。

LogicMonitor での Azure サービスの構成

- MFAデバイスに移動する リソース 追加した Azure リソースを選択します。

- 選択 管理 その後、 サービス タブには何も表示されないことに注意してください。

- 選択 デフォルトの設定.

- ソフトウェア設定ページで、下図のように グローバル設定 タブ:

- ネットスキャンの頻度: NetScan をスケジュールするための優先頻度を選択します。

- 終了した Azure リソースがクラウド ポータルで利用できなくなった場合は、自動的に削除します。 「死んだ」インスタンスを自動的に削除できるようにします。 また、これをすぐに行うか、インスタンスのデータが受信されない指定期間後にこれを行うかを選択することもできます。 この設定を調整する前に終了したリソースは削除されません。 これらのリソースは手動で削除する必要があります。

- 終了した Azure リソースがクラウド ポータルで利用できなくなった場合、そのリソースに対するアラートを自動的に無効にします。 終了したインスタンスのアラートを無効にするには、このオプションを選択します。 これにより、インスタンスが自動的に削除されるようにスケジュールされていない場合、インスタンスの終了後にアラートを受信しなくなります。

注: インスタンスが終了すると、LogicMonitor は Azure Monitor API データ収集をインテリジェントかつ自動的に停止します。 このオプションにより、Ping などの従来の Collector DataSource のアラートを受信しないことが保証されます。

- 監視対象地域セクションで、監視するリージョンを有効または無効にできます。

- 現在地に最も近い タグ タブ。 特定のサービスの Azure インスタンスを監視するには、Azure ポータルからそれらのインスタンスにタグを付けてから、LogicMonitor でタグ フィルターを適用します。 タグ フィルターを指定すると、フィルター基準を満たす Azure リソースのみが LogicMonitor アカウントに追加されます。 基準は次のとおりです。

- タグフィルターで glob 式を使用できます。 例えば:

tag value = prod* - リソースは、include 操作で指定された XNUMX つ以上のタグが含まれている場合に検出されます。 除外タグのいずれかと一緒に。

- タグフィルターでは大文字と小文字が区別されます。

- タグフィルターで glob 式を使用できます。 例えば:

- 選択 Save.

注: 監視されるAzureサービスのリストについては、を参照してください。 クラウド サービスとリソース ユニット.