LogicMonitorでは、当社のプラットフォームにより、お客様が今日のビジネスの急速な変化に対応できるように、より多くのことを知り、より多くのことを知り、より多くのことを行うことができると信じています。 以下は、LogicMonitorが迅速な洞察を提供して、最新のITチームがプロアクティブに作業し、最大の運用効率で実行できるようにする方法を示す興味深いユースケースです。

2019年XNUMX月、Microsoft リリースを公開 ドメインコントローラのLDAPチャネルバインディングおよびLDAP署名要件に対する今後の変更を発表します。

ライトウェイトディレクトリアクセスプロトコル(LDAP)チャネルバインディングとLDAP署名の既定の構成には脆弱性があり、ActiveDirectoryドメインコントローラーが特権の昇格の脆弱性にさらされる可能性があります。 Microsoft Security Advisory ADV190023は、管理者がActiveDirectoryドメインコントローラーでLDAPチャネルバインディングとLDAP署名を有効にすることを推奨することで問題に対処します。 この強化は、デフォルトでこれらの設定を有効にするセキュリティ更新プログラムがリリースされるまで手動で行う必要があります。

マイクロソフトはその後、Windows Updateを介してセキュリティ更新プログラムをリリースする意向を発表しました。これにより、LDAPチャネルバインディングとLDAP署名の強化の変更が可能になります。この更新プログラムは2020年XNUMX月に利用可能になる予定です。

これは良いことです(!)、 あるマイクロソフトのブロガーが言っているように:

ドメインコントローラーがネットワークを介してクリアテキストで資格情報を受信することを許可する可能性が90%以上あると言った場合、おそらく私を信じないでしょう。 さらに一歩進んで、ADセキュリティ評価のために訪問した顧客のほぼ半数が許可しただけでなく、ドメイン管理者の資格情報などの非常に特権的なアカウントをクリアテキストでネットワークを通過していると言った場合、おそらく「私のネットワークでは起こらない」、まあそれは彼ら全員が私にも言ったことです🙂

ご存知のとおり(願わくば!)、優れたセキュリティには準備が必要です。この特定の変更により、Windows管理者は、パッチを展開して適用する前にサーバーを構成する必要があります。 数百(または数十)のサーバーを管理している場合、注意が必要なリソースを特定することは、時間のかかる提案になる可能性があります。 幸い、脆弱なドメインコントローラーを探す方法はいくつかあります。

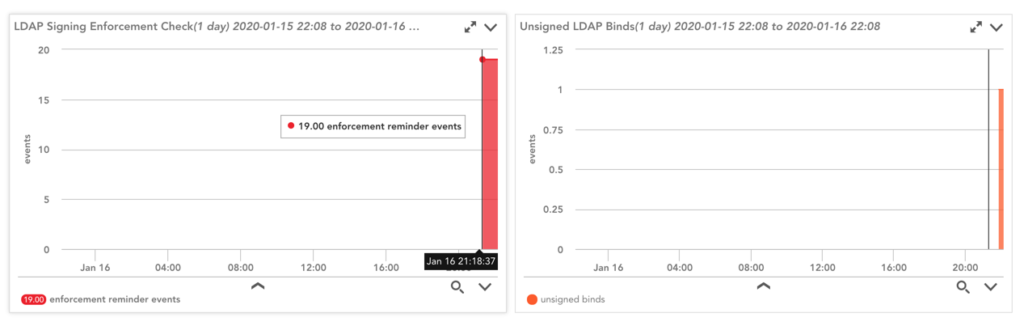

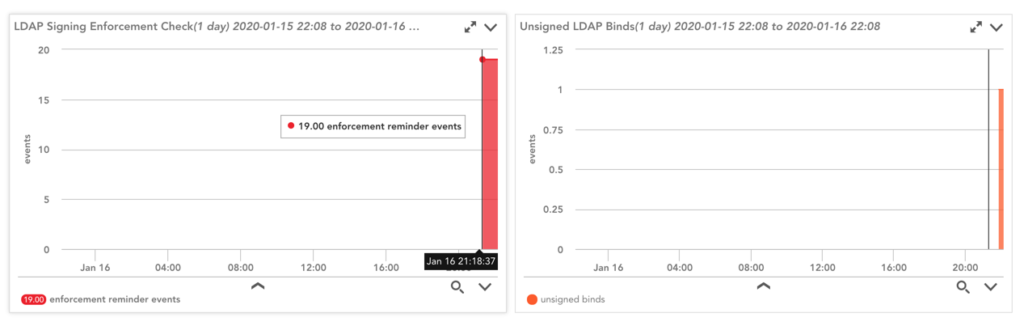

それを念頭に置いて、LogicMonitorプラットフォームを使用して 見る & 知っている どのリソースが必要か Do 何かについて。 使用する 利用可能な監視テンプレート LogicMonitorデータソースを思いついた Win_LDAP_Binding_Security、PowerShell(具体的にはGet-WinEvent)を使用して、ディレクトリサービスログの最初の10,000イベントを調べ、イベントIDを持つイベントの存在を確認します。 2886 & 2887 何かが見つかった場合はアラートを生成します。

これもまた、次のことを意味します。

- ドメインコントローラーのいずれかが 2886 イベントが存在する場合は、DCがLDAP署名を実施していないことを示しており、暗号化されていない接続を介して単純な(クリアテキスト)LDAPバインドを実行できます。

- 次の寄港地は 2887 イベント。 このイベントは24時間ごとに発生し、このDCに対して発生した署名されていないクリアテキストのバインドの数を報告します。 ゼロより大きい数値がある場合は、宿題をする必要があります。

LogicMonitorは、すぐに利用できるプラットフォームリソースを利用し、ネットワークの潜在的に重大なセキュリティの脆弱性に対する迅速な洞察と可視性を提供することで、ITチームが組織と顧客の組織を保護するための迅速でプロアクティブな対策を講じることを可能にします。 詳細については、次のWebサイトをご覧ください。 LogicMonitorコミュニティページ、カスタマーサクセスマネージャーに接続する、または 毎週のデモに参加する LogicMonitorの動作を確認してください!