LogicMonitorセキュリティのベストプラクティス

最終更新日: 18 年 2023 月 XNUMX 日概要

LogicMonitor実装のセキュリティは、LogicMonitorと組織の間で共有される責任です。 LogicMonitorポータルは、お客様が実装のセキュリティを管理できるようにする多数の機能を提供します。お客様は、組織のセキュリティ要件に合わせてこれらのコントロールを操作する必要があります。 同様に、コレクターの基本的なセキュリティは、コレクターが展開されている顧客ネットワークのセキュリティに基づいており、これらのシステムで十分なセキュリティを維持するために顧客に依存しています。 お客様には、以下のセキュリティのベストプラクティスを確認し、リスク選好に従ってそれらを適用することをお勧めします。

ポータルセキュリティ

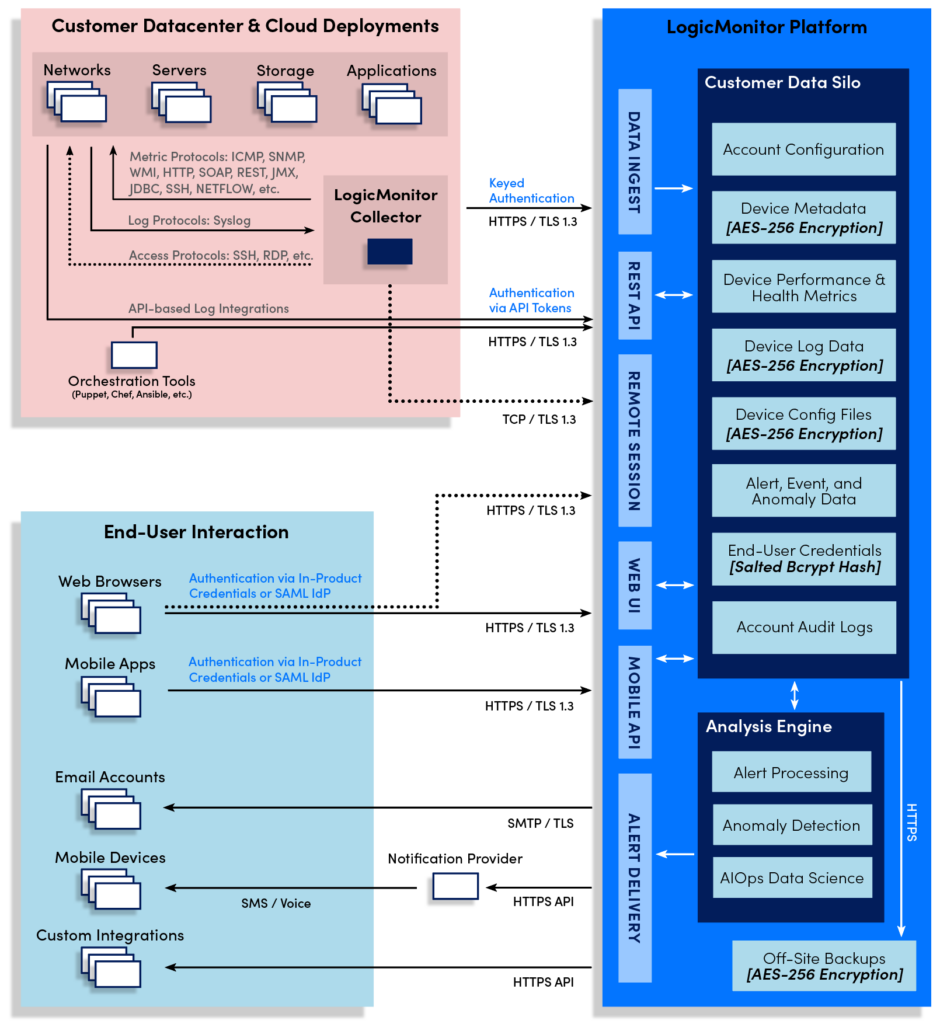

LogicMonitorプラットフォームには、データを自動的に保護する多くの機能が含まれています。 パブリックインターネットを介して送信されるすべての情報は、TLS1.3暗号化を使用して転送中に自動的に暗号化されます。 オペレーティングシステムのバージョン、SNMPコミュニティ文字列、APIパスワード、デバイス構成ファイル、NetFlowデータ、エンドユーザーに関する個人データなどの機密性の高い顧客データは、保存前に自動的に暗号化されます。

当社のソフトウェアは、安全な開発ライフサイクルを使用して開発されています。これにより、設計、開発、テスト、リリースの各ステップでセキュリティが考慮されます。 私たちは定期的に専門の侵入テスト会社と協力してプラットフォームのセキュリティを検証し、これらの専門のハッカーによって発見された欠陥を即座に解決します。

当社の運用システムは、セキュリティが強化されたLinuxに基づいており、脆弱性を継続的にスキャンし、セキュリティリスクを軽減するために定期的にパッチを適用しています。 プラットフォーム運用の全体的なセキュリティは、ISO27000認証とAICPASOC2 Type2コンプライアンスの両方を維持することによって検証されます。

役割の割り当てと管理

最小特権の原則は、情報セキュリティの基本的な構成要素のXNUMXつであり、LogicMonitorは、そのアプリケーションを可能にするために、きめ細かいロールベースのアクセス制御(RBAC)システムを提供します。

原則として、「管理者」の役割の割り当ては、できるだけ少数の個人に制限する必要があります。 代わりに、個人の日常的なアクセスには「マネージャー」の役割を使用することをお勧めします。 これらの役割の主な違いは、「マネージャー」には、コレクターデバッグ機能を介して、またはLogicModuleを作成/編集することにより、コレクター上で任意のスクリプトを実行する機能がないことです。

または、独自の役割を作成し、展開構造と要件に最適なアクセスレベルに基づいて最小限の特権を適用することもできます。 ただし、全体的な考え方として、LogicModulesおよびCollectorsへの管理権限は控えめに適用することをお勧めします。

ロールの作成と割り当ての詳細については、を参照してください。 役割.

エンドユーザー認証

LogicMonitorは、「ストック」ユーザーID /パスワードシステムまたは 統合によるSSO SAML v2準拠のIDプロバイダー(IdP)を使用します。

株式認証をご利用の際は、 二要素 「管理者」または同等の権限が割り当てられているすべてのアカウントに適用されます。 上記のように、LogicModulesおよびCollectorsへのアクセス許可の管理を含むすべての役割はセキュリティに敏感であり、それに応じて保護する必要があります。

SAML統合を使用している場合、製品内のXNUMX要素認証は使用できません。 代わりに、LogicMonitorに送信されるSAMLアサーションに対して特定のレベルの保証(XNUMX番目の認証要素など)を要求するようにIdPを構成できます。 株式認証と同様に、特権ロールに割り当てられたエンドユーザーにXNUMX要素を要求するようにIdPを構成することをお勧めします。

ネットワークアクセス許可リスト

お客様の多くは、企業ネットワーク内にあるシステムからのみLogicMonitorポータルにアクセスします。 このような場合は、事前に入力されたIPアドレス範囲のセットからポータルへのアクセスを制限するネットワーク許可リスト機能を使用することをお勧めします。 ポータルにはブルートフォース認証攻撃に対する保護機能が組み込まれていますが、許可リストを定義すると、より完全な防御線が提供されます。 IPの許可リストの定義の詳細については、を参照してください。 ポータル設定の構成.

モバイルアプリケーションを介したポータルへのアクセスは、ネットワーク許可リストの構成に従うことに注意してください。 通常の構成では、モバイルデバイスは、ポータルにアクセスする前に、まず企業ネットワークに接続する必要があります(VPNを使用するなど)。

監査ログの統合

LogicMonitorは、ポータル内の認証アクション、構成変更、およびその他の注目すべきイベントを記録する製品内監査ログ機能を維持します。 SIEMまたはその他のログ集約/分析サービスを維持している場合は、RESTAPIを使用して監査ログをそのプラットフォームにエクスポートすることを検討してください。 中央のログ管理システムに入ると、通常、特定の種類の情報の通知を構成し、既存のデータ保持ポリシーに従ってデータを保持できます。

LogicMonitorの監査ログまたはRESTAPIを介した監査ログのエクスポートの詳細については、を参照してください。 監査ログについて & LogicMonitor RESTAPIドキュメント 。

ログイン試行回数

LogicMonitor は、ブルート フォース攻撃に対するセキュリティを提供します。 CAPTCHA はログイン試行が 5 回失敗すると開始され、アカウントは約 20 回失敗するとロックされます。

コレクターのセキュリティ

LogicMonitor Collectorは、高度なセキュリティを念頭に置いて慎重に設計および開発されています。 コレクターによって行われるすべての通信はアウトバウンドです。LAN内でモニターするように割り当てられたデバイスに送信されるか、LogicMonitorプラットフォームにアウトバウンドされます。 見る LogicMonitorコレクターについて 使用中の特定のTCPおよびUDPポート番号の詳細については。

コレクタは、公的に署名された証明書を使用して LogicMonitor プラットフォームを認証します。 そしてプラットフォームは、定期的にローテーションされる強力な資格情報を介してコレクターを認証します。 この相互認証プロセスは、トラフィックの TLS 暗号化と組み合わせることで、Collector と LogicMonitor プラットフォームの間で発生する可能性のある中間者攻撃から保護します。

通常の操作の過程で、コレクターは、モニターするように割り当てられたデバイスごとに「メタデータ」のペイロードを受け取ります。 このメタデータには、ホスト名、アクセス資格情報、および適用する必要のある特定のLogicModuleが含まれます。 このデバイスメタデータは機密情報として扱われ、メモリにのみ保存されます。 デフォルト構成では、コレクターは、このデータをディスクに書き込むことによって収集したヘルスおよびパフォーマンスデータをキャッシュする場合があることに注意してください。 このデータは通常、機密性が高いとは見なされませんが、で説明されているように、必要に応じて機能を無効にすることができます。 コレクターキャッシング.

オペレーティングシステムの強化

Collectorはセキュリティを念頭に置いて設計されていますが、アプリケーションはその基本的なインフラストラクチャと同じくらい安全です。 そのため、コレクターがインストールされているシステムでは、業界のベストプラクティスに沿ってセキュリティを強化することをお勧めします。

最も包括的なアプローチについては、で指定された硬化ガイドラインの適用をお勧めします CISベンチマーク 「レベル1–サーバー」構成プロファイル。

完全なCISベンチマークの適用が不可能な場合は、ベースラインセキュリティコントロールの最小限のセットとして以下を検討する必要があります。

- 管理者アカウントに強力なパスワードを設定する

- 必要に応じて他のデフォルトのパスワードを変更します

- ゲストアカウントと不要なネットワークサービスを無効にする

- ホストベースまたはネットワークベースのファイアウォールを使用して、パブリックインターネットからシステムを保護します

- ベンダー提供のセキュリティパッチを最新の状態に保つ

マルウェア対策の免除

コレクターはリリース前に厳格なセキュリティテストを受けていますが、そのトラフィックパターンは、ヒューリスティックアンチウイルスやインテリジェントエンドポイント検出および応答サービスなどのマルウェア対策ツールに対して疑わしいように見える場合があります。 このようなソフトウェアをコレクターシステムで実行することを選択した場合、コレクターの操作に干渉する可能性があり、免除が必要になることに注意してください。

マルウェア対策干渉の症状には、頻繁なCollectorサービスの再起動やプロセスのクラッシュが含まれます。 これらの問題を回避するには、LogicMonitorCollectorアプリケーションディレクトリの再帰的除外を構成する必要があります。 再帰的な除外が必要なデフォルトのディレクトリは次のとおりです。

Windows: C:\Program Files\LogicMonitor\

Linux: /usr/local/logicmonitor/

一般的なマルウェア対策パッケージで除外を設定する方法の詳細については、次のリソースを参照してください。

- Symantec Endpoint Protection: スキャンからファイルまたはフォルダーを除外する

- ESET: ESETWindowsホーム製品でのスキャンからファイルまたはフォルダーを除外する

- ソフォス: グローバルな除外

- FortiClient: アンチウイルス除外リストの管理

脆弱性スキャンとコレクター

CollectorはJavaアプリケーションであり、Collectorインストーラーに含まれている(Javaランタイム環境)JREで実行されます。 歴史的に、これらはOracle JREに基づいていましたが、最近のバージョンにはOpenJDK標準に基づくJREが含まれています。

常に、セキュリティ研究者は最終的に、一見すべてのJREリリースに欠陥と脆弱性を発見します。 LogicMonitor Collectorは、基本的にJREで検出されたセキュリティ問題の種類の影響を受けることはありませんが、早期アクセスコレクタのリリースごとに最新の安定したJREバージョンを含めることで、これらの問題に積極的に対処します。 Collectorのリリースバージョンと詳細については、を参照してください。 コレクターバージョン.

脆弱性スキャンシステムがJREの潜在的なセキュリティ問題を特定した場合、これらは無視しても問題ありません。 コレクターの操作によって悪用される可能性のあるセキュリティの脆弱性は、リリース前に、受け入れテストプロセスの一部として対処されます。 または、通知を無視したくない場合は、通常、コレクターを最新バージョンに更新することで、JREで報告された脆弱性に対処できます。