IT運用担当者に、何が彼らを夜更かししているのかを調査するなら、セキュリティがリストのトップになることは間違いありません。 最近、セキュリティが話題になっています。 出版物を開くのは難しく、大規模なハッキングに関する記事(Yahooの最近の記事など)は表示されません。 1億のユーザーアカウントのハッキング)またはその他のセキュリティ問題。 私たちが住んでいる複雑なITの世界では、セキュリティ慣行の維持がさらに困難になっています。

ここLogicMonitorでは、セキュリティも主要な関心事です。 私たちは主要なフープを飛び越えて、企業としてのセキュリティのベストプラクティスを順守していること、および監視プラットフォームがお客様が安全を確保するために必要なオプションを提供していることを確認します。

これまで、LogicMonitorアカウントにログインするためのXNUMXつの方法を提供してきました。ユーザー名/パスワード(パスワード強度の検証が必要)と single sign-on (SSO)。 SSOは、企業がすべてのツールにXNUMX回ログインして、社内のITシステムと統合するための優れた方法です。 LogicMonitorでは、まさにその方法を使用して、すべての内部ツールとLogicMonitorアカウントにログインします(Oktaを使用)。 シングルサインオンは通常、多要素認証でも保護されます。これは、会社を安全に保つための優れた方法です。

したがって、多くのお客様がすでにSSOを使用している場合は、なぜ追加するのですか? 2要素認証 (2FA)LogicMonitorのログインに?

これにはいくつかの理由があります。 まず、すべての企業がSAML準拠のSSOを利用しているわけではなく、これらの企業は2FAを求めていました。 さらに、私たちの大きな サービスプロバイダー(SP) 顧客とそのクライアントは別々の単一のSSOを持っている可能性が高く、両方がLogicMonitorにアクセスする必要がある場合があります。 LogicMonitorは、サービスプロバイダーのSSOシステムとエンドカスタマーの両方に対して認証することはできません。 これは、SPの顧客のエンドユーザーがユーザー名/パスワード認証に制限されることを意味し、これは理想的ではありません。 ここにはセキュリティを改善する余地があったので、そうしました。

これは私の物語の次の部分に私を連れて行きます。 製品に2FAを実装することを決定したとき、重要な決定を下しました。それは、構築するか購入するかです。 答えは簡単でした。必要がなければ、車輪の再発明をしないでください(LogicMonitorの中心的な理想のXNUMXつ)。 だから買うことにしました! 次のステップは、サービスを選ぶことでした。 さまざまなシステムのすべての長所と短所を検討した後、私たちは一緒に行くことにしました TwilioのAuthy:

- 長所: SMS /音声コードをサポートし、ユーザーの登録を解除できます、OneTouch、デバイス間のクラウド同期、システムリカバリ、デスクトップアプリ、アラート配信にはすでにTwilioを使用しています

- 短所: 無料ではなく、QRコードスキャンもありません

2FAプロジェクトの指定を開始したXNUMX番目に、Authyから技術的な連絡があり(非常に時間厳守で、質問があったときに迅速に対応しました)、APIドキュメントは素晴らしく、実装は簡単でした。

つまり、あなたはLogicMonitorユーザーであり、2FAに夢中になっていて、今すぐセットアップしたいと考えています。 どうやってやるの?

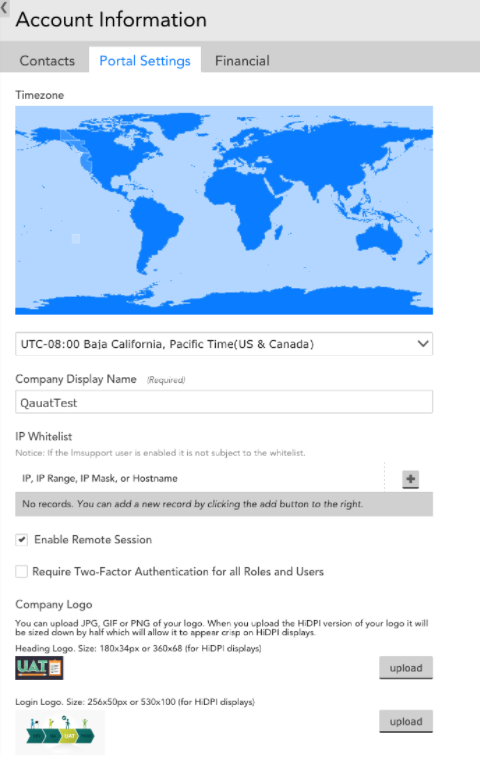

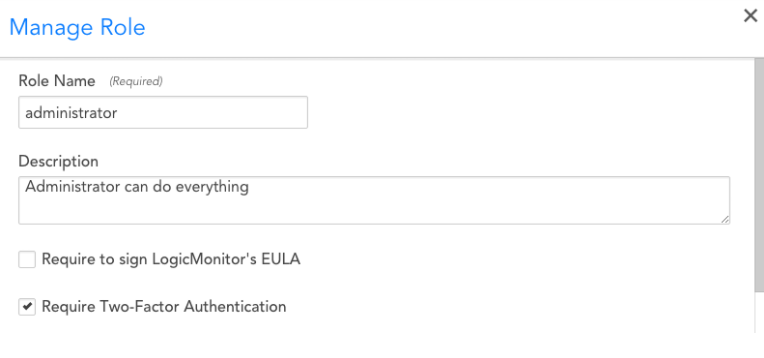

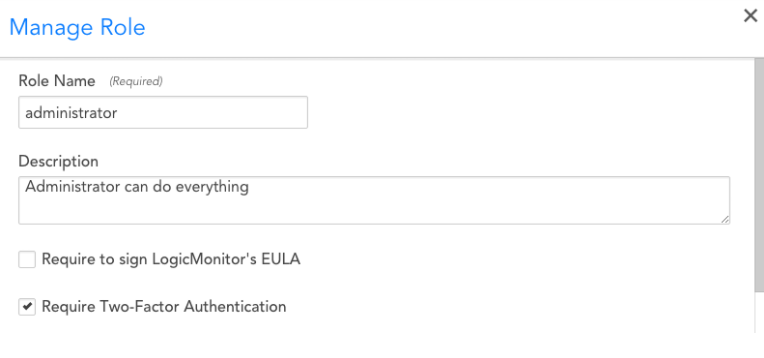

XNUMX要素認証は、アカウントの複数のレベルで有効にできます。 アカウント情報/ポータル設定タブでアカウント内のすべてのユーザーに要求するか、特定の役割のすべてのユーザーに要求するか、特定のユーザーにのみ要求することができます。

二要素認証は以下に従うことに注意してください single sign-on。 これは、「厳密な」SSOアクセスを有効にしている場合、ユーザーはXNUMX要素認証を介してLogicMonitorにアクセスできないことを意味します。 以下は、プロセスに役立つはずのいくつかの写真です。

アカウント全体

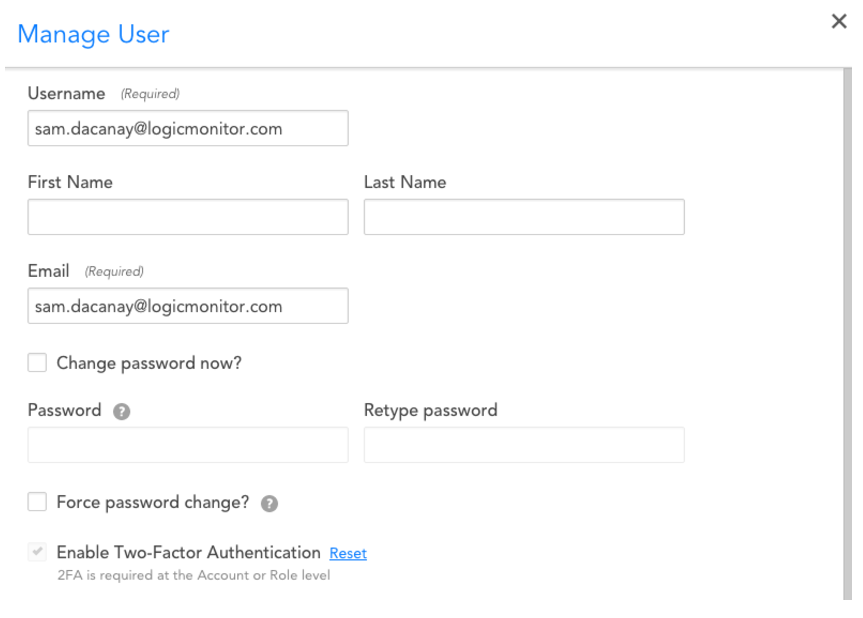

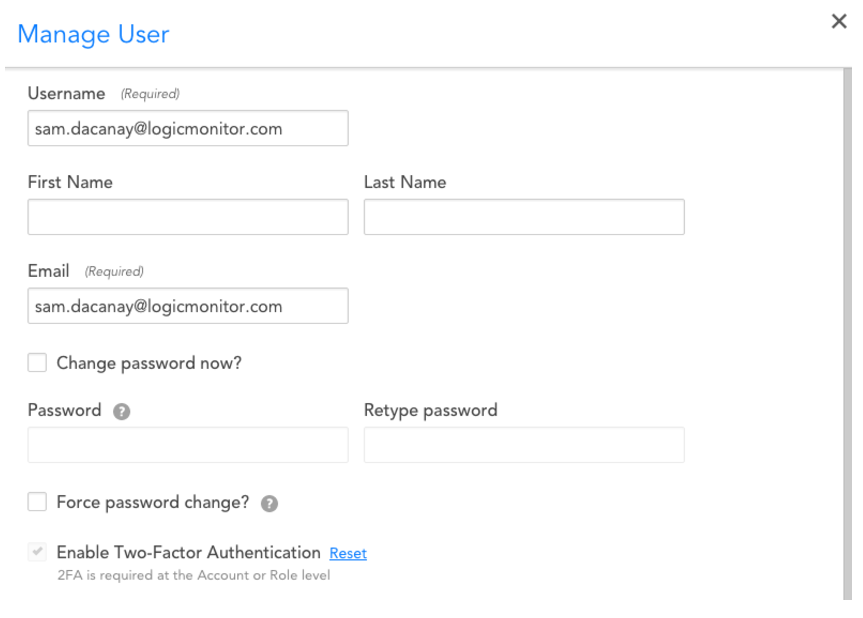

ユーザーごと

必要に応じて、次にユーザーがログインすると、デバイスを検証するように求められます。その後、2FAが有効になります。

2FAが有効なユーザーがログインするたびに、認証のXNUMX番目のステップを実行する方法についていくつかのオプションがあります。

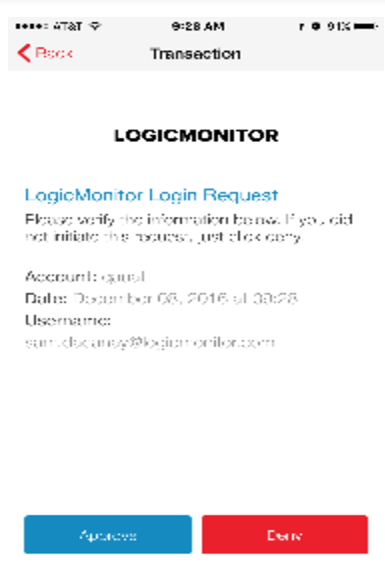

オプション1) OneTouch – Authyアプリケーション(iOSまたはAndroid)で、シングルクリックの承認または拒否ボタン

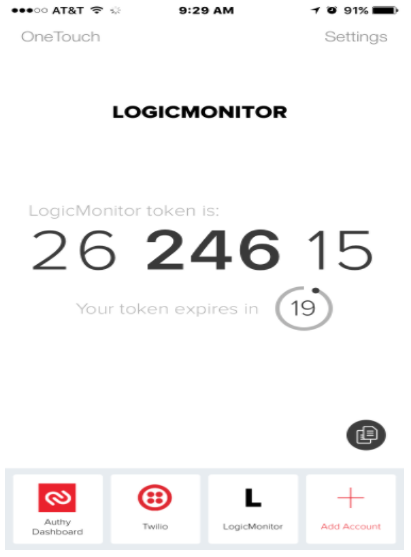

オプション2) SoftCode – Authyアプリケーション内(OTPパスワード、20秒ごとに変更)

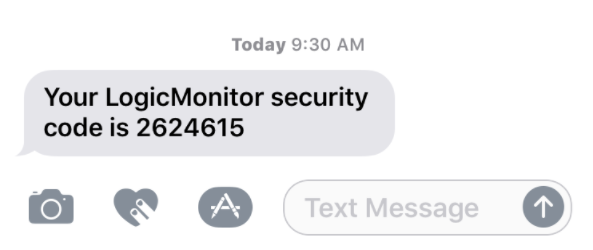

オプション3) SMS /音声トークン–良い信号がありませんか? タラでログイン

テキストメッセージまたは電話で送信されるe。

2FA機能はで利用可能です リリースv.83 (2016年の最後のもの)。 これがどのように機能するかについて質問がある場合は、お気軽に私たちをチェックしてください ヘルプドキュメント または、サポートチームにお問い合わせください。

ハッピー認証!